本記事は、厚生労働省が2025年5月に発表した、最新の「医療機関におけるサイバーセキュリティ対策チェックリスト」の変更点を説明するとともに医療機関で実際に起きたセキュリティインシデントが、チェックリストの変更点に影響を与えていることを説明します。

これに続いて、TXOne Networksの考える医療機関が進めるべきサイバーセキュリティ対策の手順を、マトリクスを用いて優先順位付けし、サンプルロードマップをつくるところまで解説します。

変更点の説明

今回の変更点(新しく増えたもの/強調されたもの)は大きく分けて次の5つになります。

①パスワード強化

使用するパスワードを英数字と記号の混在した8文字以上とし、定期的に変更する。もしくは定期変更なしで、二要素認証するか、パスワードを13文字以上使用すること。

②パスワードの使いまわしの禁止

同じパスワードを使いまわさないこと。

③USBポートの接続制限

USBストレージ等の外部記憶媒体(USBメモリなど)や情報機器に対して接続を制限すること。

④二要素認証

3つの認証要素(知識要素(パスワードなど)、所持要素(ICカードなど)、生体要素(指紋など))のうち、異なる二つの組み合わせで認証を行うもの。これを実装するもしくは、令和9年度まで実装することが求められる。

⑤セキュリティ対策規定整備

サイバーセキュリティ体制の構築、医療情報システムの管理・運用インシデント発生の具体的な対応について、マニュアルに定めていること。

変更の背景と追加注意点

厚生労働省の「医療機関におけるサイバーセキュリティ対策チェックリスト」は、過去医療機関で起きたサイバーセキュリティインシデントで得た知見を基に作成されています。

実のところ過去に医療機関で発生したセキュリティインシデントの多くは侵入・伝播・対策・復旧において類似パターンが確認できます。

侵入

侵入パターンは大きく3つに大別されます。

- VPN機器の脆弱性を突いて侵入するパターン

【チェックリスト該当項目】

「セキュリティパッチを適用すること」として記載 - 汚染されたUSBメモリの使用など、端末のUSBポートを経由して侵入するパターン

【チェックリスト該当項目】

「USBストレージ等部記録媒体(USBメモリなど)や情報機器に対して接続を制限」を追加 - パスワード不正使用による侵入パターン

【チェックリスト該当項目】

パスワードを盗用されにくくする仕組みとして「パスワード強化」、「二要素認証」を追加

伝播

医療機関のネットワークに侵入できたとしても、それぞれのサーバや端末はアンチウイルスソフトがインストールされ、権限者のみが使用できるよう、役割に応じた個別のパスワードで守られています。

残念ながら、サイバーセキュリティインシデントの発生した一部の医療機関においては、パスワードの使いまわしが見受けられ、攻撃者は容易に医療機関のネットワークのセキュリティ対策を無効にし、ランサムウェアを蔓延させました。

この反省から、今回のチェックリストは、パスワードの使いまわしを禁止しています。

対策と復旧

サイバーセキュリティインシデントの対策は災害対策と同じです。体制や準備、発生時の対策プロセスが構築されている必要があります。

担当者一人(又は数名)に業務を押し付けるのではなく、インシデント発生時に組織として対策に動けるかどうかが、パニックを抑え、迅速な復旧を実現するためのカギになります。

よってサイバーインシデント発生時に誰が何をすべきかを明確にした、「サイバーセキュリティ運用管理規定等準備」が今回のリストに加わっています。

追加注意点:

厚生労働省の「医療情報システムの安全管理に関するガイドライン」にも記載がありますが、バックアップデータを論理的・物理的に医療情報ネットワークから隔離しておくことは非常に重要です。

医療情報システムの復旧期間が、半日から数日で終わるか、数か月かかるかは、ここにかかっているからです。

令和7年上半期における警察庁のレポート「サイバー空間をめぐる脅威の情勢等」においても(これは医療機関だけではないですが)、ランサムウェア攻撃を受けてデータの暗号化をされた被害企業の85%がデータの復元ができなかったという報告があります。

バックアップデータを同じネットワーク内に置いてしまうと、ランサムウェアからほかの端末やサーバと同じように攻撃を受けて、暗号化されてしまうので、ご注意ください。

医療サイバーセキュリティ対策の心得

ここまでを見ていると、医療現場におけるサイバーセキュリティ対策は大変そう、自分の知識やスキルでは対処しきれないと考えがちです。

しかし、ゼロだったものをいきなり100にするのではなく、まずは手の届くところから、順番に実施することをお勧めします。

セキュリティ対策の心得は、難しく考えない、できるところからやってみる、一人で背負わない、の3つです。

難しく考えない

サイバー攻撃と聞くと、天才的な悪者から狙われているように、思われがちですが、彼らは天才的な悪人というよりコツコツ頑張るまじめなビジネスマンです。実際に彼らは最初のネットワークに侵入してから、ランサムウェア攻撃を仕掛けるまで数か月かけてパスワードを盗むなどの準備をしています。

少なくとも、今回の厚生労働省のリスト更新にあったように、パスワードの使いまわしをやめ、パスワードを盗みにくくする仕組みを取り入れるだけで、攻撃者にとってのハードルが高くなり、彼らの攻撃を遅延させたり、諦めさせたりすることが可能です。

できるところからやってみる

セキュリティ対策で一番手軽でありながら、効果的なアクションはパスワードの強化です。

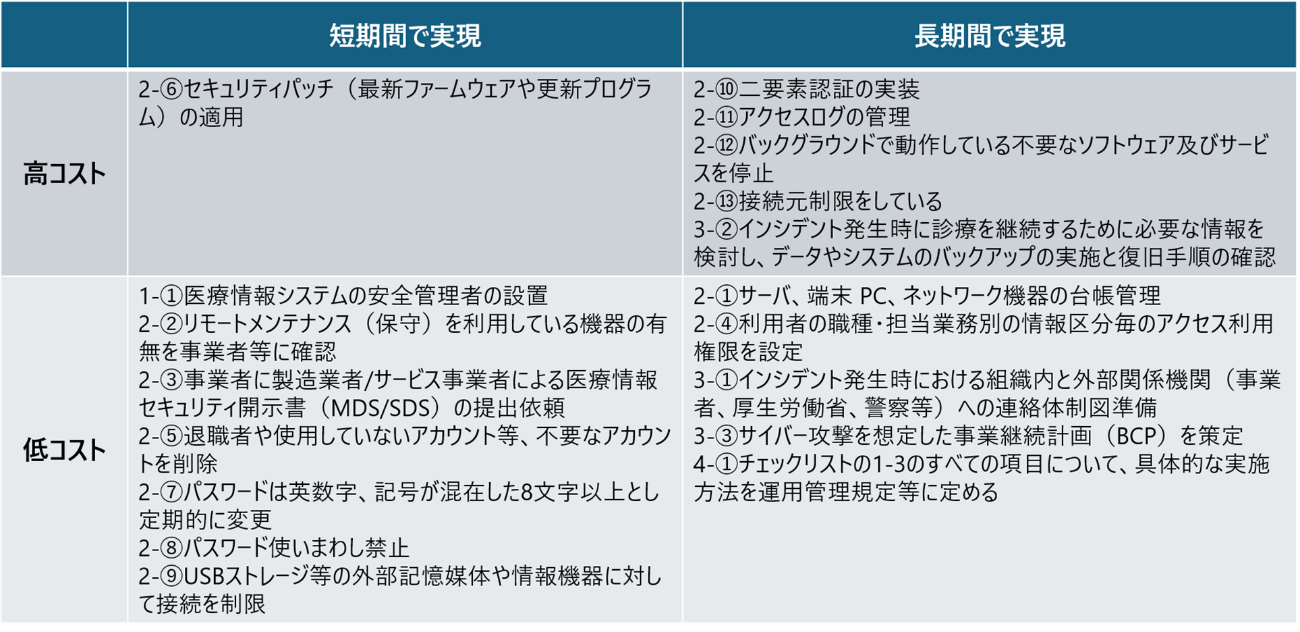

いきなり100点を目指すのでは無く、すぐできること、時間がかかること、低コストでできること、コストがかかるものをマトリクスにして整理したら、低コストですぐできることから始めてみましょう。

また、作成したマトリクスを基にして、ロードマップを作成するのも効果的です。

一人で背負わない

サイバーセキュリティ対策の責任者は、経営者です。サイバーセキュリティ対策には、事前の内外組織体制の構築、インシデント発生時の患者・マスコミ対応、サプライヤとの事前・事後の対策協力など、DX担当者やマネージャだけでは対処しきれない事項が非常に多いです。経営者の協力を適宜得ながら、対策を計画・進行していきましょう。

まずは、たたき台となる、ロードマップを作成して、内外の関係者やお取引のあるセキュリティ(IT)ベンダーと予算感とスケジュールを調整していきましょう。

このときに、マトリクスを作っておくと、ベースとなるロードマップが書きやすくなります。

病院ネットワークを守るためのサイバーセキュリティ対策ガイド

「病院ネットワークを守るためのサイバーセキュリティ対策ガイドブック」では、岡山県精神科医療センターの事例など、国内の実被害をもとに、医療現場に必要なセキュリティ対策を網羅。厚生労働省のチェックリストや現場で今すぐ使える緊急対応項目に加え、人的リソースが限られる病院でも実行・継続可能な対策までを体系的に解説します。

マトリクスを作ってみよう

最新の「医療機関におけるサイバーセキュリティ対策チェックリスト」を時間軸とコスト軸で分けて書いてみると、以下のようになります。

ロードマップにおとしてみよう

ロードマップを作成するときに意識することは2つです。

- 完璧なものを作ろうとしない(難しく考えない)

- (リスト対策を終了させる日)から考える

不思議なもので、期限が決まるとやる気が出てきたり、作業を進めるうえでの順序を考え始めたりします。

例)

まず、4か月後にリスト対策を終わらせるというゴールを決めます。次にマトリクスにあったすぐできるものを列挙していきます。

そしてそれぞれの項目にざっくりでよいので、これはこのくらいかかりそうだなという見込みを週単位で記入していきます。組織内の調整が必要なものや、システムベンダなど外部との連携が必要なものについては多めに時間を取りましょう。

ここまで出来たら次は時間のかかるものを列挙します。ここでも同じように週間ベースで想定期間を設定していきます。

このとき、セキュリティ対策のために新たに機器の導入やシステム構築が必要になる場合、現在のIT機器の現状を把握しておく必要がありますから、Bの前にAを終わらせておくといったような作業順序も意識してください。

ここで第一段階のロードマップが作成できますので、これをベースに組織内外の関係者やシステムベンダさんと協議を進めながら、ロードマップの精度を上げていきましょう。組織やIT環境によってそれぞれにかかる時間が異なりますし、たたき台をもって議論することによってより現実的なプロジェクトのプランを立てることができます。

より早く安全な医療サイバーセキュリティ対策を実現するには

より早く安全なセキュリティ対策を実現するには、他の医療機関がすでに採用しているソリューションを使うというのも良いアイデアです。

TXOne Networks製品も多くの医療機関のサイバーセキュリティ対策で採用されています。

ご参考までに、TXOne Networks製品が最新の「医療機関におけるサイバーセキュリティ対策チェックリスト」のどの部分をサポートし、採用していただいているかを記載します。

| チェック項目 | TXOne ソリューション |

|---|---|

| 2-①サーバ、端末 PC、ネットワーク機器の台帳管理(作成) | TXOne PIおよびEdge製品により、IT機器情報の収集を支援 |

| 2-⑥セキュリティパッチ(最新ファームウェアや更新プログラム)の適用 | TXOne Edge製品の使用により、セキュリティパッチを当てられない医療機器などを保護 |

| 2-⑨USBストレージ等の外部記憶媒体や情報機器に対して接続を制限 | TXOne Stellarによる端末のUSBポートの使用制限 |

| 2-⑪アクセスログの管理 | 端末はStellar、ネットワークはEdgeによるログ収集可能 |

| 2-⑫バックグラウンドで動作している不要なソフトウェア及びサービスを停止 | Stellarによるアプリケーション制御 |

| 2-⑬接続元制限をしている | Edgeによる通信制御やセグメンテーション |

このように、TXOne Networks製品の使用により最新の「医療機関におけるサイバーセキュリティ対策チェックリスト」の求める複数のセキュリティ要件を満たすことができます。取引のあるシステムベンダーとご相談の上、皆様のセキュリティ対策に弊社製品をご検討いただけますと幸いです。

まとめ

医療情報システムの安全管理に関するガイドライン 第6.0版(令和5年5月)や最新の「医療機関におけるサイバーセキュリティ対策チェックリスト」を深読みすればするほど、逆に何をどんなプライオリティで進めればよいかわかりにくくなってしまいますが、自分で時間軸とコスト軸をもとにマトリクスを作ってみると、時間もコストもかけずにできることが意外と多いことがわかります。

これをもとに、たたき台となるロードマップを作成し、スケジュール感と方針を明確にすることによって、経営者や内外の関係者と円滑なコミュニケーションを進め、セキュリティ対策の推進にお役立ていただければ幸いです。

TXOneにまずお気軽にご相談ください。

医療業界のサイバーセキュリティ課題は常に変化しています。TXOneはお客様のサイバーセキュリティに関する課題について最適なOTセキュリティソリューションが提供できるよう、いつでもお手伝いさせていただきます。お問い合わせ内容を確認後、担当者より迅速にご連絡致しますので、お気軽にお問合わせください。