食品・農業業界を標的とするランサムウェア攻撃が急増しています。腐敗リスクや低い利益率、OT資産の脆弱性といった業界特有の課題を背景に、攻撃者はこの分野を「金銭を引き出しやすいターゲット」として狙い撃ちに。JBSやコカ・コーラなどの被害事例や、FBI・ISACの警告をもとに、業界全体に広がるサイバー脅威の実態と、その対策について考察します。

はじめに

2024年以降、食品農業分野を標的とするランサムウェア攻撃の件数は増加の一途をたどっています。一部の攻撃グループは、特にOT(運用制御技術)環境に狙いを定めており、ランサムウェアはこの分野にとって無視できない重大な脅威となっています。食品農業分野に対するこれらのグループの手口が進化し続ける中、TXOne Networksの脅威リサーチチームは以下の傾向を特定しました。

- 食品農業分野は、腐敗・鮮度維持が最重要事項であるため、他の多くのOT分野と比較して操業停止による影響がより深刻になりやすく、その分脆弱性が高まっている。さらに、評判へのプレッシャーが高いため、これらの企業がデータ恐喝を受けて身代金を支払う可能性が増している。

- 実際に活動している攻撃者は、環境寄生型(LoTL:Living-off-the-Land)の手法を用いているため、最新のウイルス対策やエンドポイント・ディテクション&レスポンス(EDR:Endpoint Detection and Response)ツールでは長期的な持続型攻撃の検知が困難になっている。

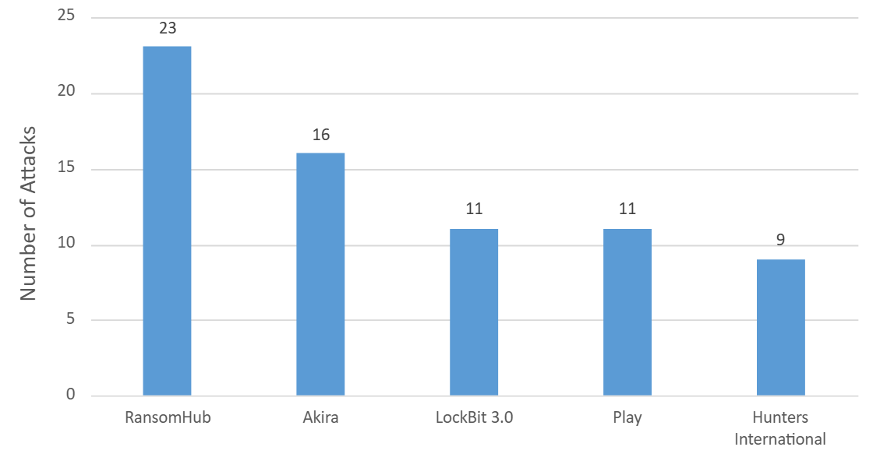

- 食品農業情報共有分析センター(Food and Ag-ISAC)は、特に注目すべき攻撃パターンを持つ5つのランサムウェアグループを報告している。そのグループには、RansomHub、Akira、LockBit 3.0、Hunters Internationalが含まれている。一部のグループは、機密データの窃取だけでも被害者に身代金支払いを促す十分な動機となる場合、暗号化を省略し、恐喝のみのオペレーションを実行することを選択している。

このような傾向を踏まえ、本記事ではFBI、食品農業情報共有分析センター、および当社のリサーチ結果から得られた知見に基づき、攻撃者が悪用する攻撃経路を減らすための方法を見定めていきます。

食品サプライチェーンに波及するランサムウェア

新たなランサムウェア攻撃の波が農場や食品業界を襲う中、戦いの火蓋は切られました。米商工会議所のサイバー・宇宙・国家安全保障政策部門でサイバーセキュリティ政策担当副会長を務めるMatthew Eggers氏によると、この業界は米国経済の約5分の1を占めています。

この産業のデジタル化の進展で効率は向上しましたが、同時にハッカーが悪用できる新たな脆弱性を生み出しました。下院議員のBrad Finstad氏は声明で、「精密農業技術の革新と進歩により、農業は技術的にさらに高度化しましたが、ミネソタ州南部および全米の農家にとって新たな課題と脆弱性を生み出すことになりました」と述べています。

飲料業界大手のコカコーラ社は、「世界で最もデジタル化されたボトラー」になることを目指して取り組んでいます。しかし、2025年5月、同社は悪名高いランサムウェアグループEverestによってハッキングされたと報じられ、2,300万件以上の内部メッセージが抜き取られたと発表しました。このような憂慮すべきニュースは、食品オートメーション業界全体のデジタル変革の取り組みを損なう可能性があります。コカコーラ社だけでなく、他の多くの食品関連企業もサイバー犯罪者に標的とされています。世界最大の食品小売グループの1つであるAhold Delhaizeは、2024年11月にランサムウェア攻撃の被害に遭いました。

また、RansomHubは2024年8月にスペインの食肉加工工場のSCADAシステムを乗っ取ったと報じられています。さらに最近では、DragonForceに関与する攻撃者が、2025年4月にMarks & Spencer社に対して、さらにその直後にCo-op Groupに対してランサムウェア攻撃を仕掛けました。

では、なぜ農場、食品、農業分野はより頻繁に標的とされるのでしょうか?製品を厳密な時間制約なしに在庫として保管できる他のOT産業とは異なり、食品産業は、原材料と最終成果物の両方で腐敗のリスクに常に直面しています。これは、世界最大の食肉サプライヤであるJBS Foods社のような企業にとっても、操業のダウンタイムに対する許容度が極めて低いことを意味しており、同社は、大規模な24時間体制の生産スケジュールを設けています。そのためわずかな中断、あるいはDoS(Denial-of-Service:サービス拒否)攻撃でさえ、最大の悪夢となるでしょう。

食料供給の確保:食品・飲料業界での産業サイバーセキュリティ

本ホワイトペーパーでは食品・飲料業界におけるサイバー脅威のトレンドや、食品・飲料業界に関するサイバーセキュリティ法、ベストプラクティスについて解説します。

Claroty社の2021年の調査によると、食品飲料分野の回答者の3分の1以上が、1時間の操業停止により少なくとも100万ドルの収益が失われると回答しています。当然、このようにダウンタイムによる損失が非常に大きいことから、ランサムウェア攻撃者にとっては金銭を引き出しやすい状況となっています。2024年第1四半期だけでも、食品農業分野で40件のインシデントが報告されています。

操業停止から二重恐喝まで:食品分野のサイバーセキュリティが抱える深刻な状況

食品農業分野は、他の多くの重要インフラ分野と高度に相互依存している点で独特であると言えます。Industrial Cyberの報告によると、この業界はクリーンな水の供給を水処理システムに依存し、農産物や家畜の輸送を輸送システムに依存し、機器の動力をエネルギーに依存し、肥料や農薬を化学品業界に依存しています。この複雑な相互依存関係は、ある業界への攻撃がドミノ倒しのような連鎖的な影響を引き起こし、1つのOT/IoTシステムが侵害されることで、多く、あるいはすべてのシステム侵害につながる可能性があることを意味しています。

さらに、AgriTech Tomorrowは次のように指摘しています。「今日、農家が使用している自動給餌システム、ロボティクス、温度管理センサー、AIを活用したシステムといった多くの技術は、サイバーセキュリティの脅威が今日のような問題になる何年も前に開発されたものです。」これらの技術が導入されたことで、特にランサムウェア攻撃を仕掛けるハッカーにとって、この業界はますます格好の標的となっています。

さらに悪いことに、FMI(食品産業協会)による2023年のレポートでは、食品加工、製造、小売の利益率はわずか1.6%であり、ほとんどの製造業の10〜15%と比較して非常に低い水準にあります。当然ながら、事業者は大規模なデジタル変革を推進することで固定費が増加することに抵抗を感じます。短期的にコストを上回る十分なROI(投資収益率)が明確に示されない限り、中小規模の製造業者のほとんどはその導入を遅らせるでしょう。

このように食品農業事業ではサイバーセキュリティ導入にコスト的制約があるため、業界全体で古く、パッチ未適用の資産が稼働し続けているのです。

加えて、この厳しい予算により、現在稼働中の環境に新しいセキュリティソリューションを導入することも困難になっています。複雑なエコシステム、脆弱な資産、そして腐敗リスクという名の365日24時間追われ続ける時限爆弾で構成された業界 —— ランサムウェアグループにとって、これ以上の格好の標的があるでしょうか?

FBI(連邦捜査局)は2021年のアラートで、「機密データファイルは暗号化の前に抜き取られることが一般的であり、攻撃者はその機密データを『社名の暴露』ウェブサイトに公開しないことを条件に、身代金の支払いを要求する」と警告しました。この手口は二重恐喝として知られ、暗号化されたシステムの復旧と社外への情報漏洩の阻止という二つの側面から被害者にプレッシャーがかかります。食品農業の業界は消費者に直接販売される商品を生産しているため、ブランド評価が消費者の購買決定に極めて大きな影響をおよぼします。評価の失墜、操業停止、そして食品の腐敗を回避するため、この業界の企業の多くは、特に内密に交渉し、身代金を支払うことに応じやすい傾向があります。

2024年の食品業界が直面した主なランサムウェアの脅威

食品農業の分野は身代金を支払う動機が特に高いため、ランサムウェアグループが自然とこの業界を標的としています。食品農業情報共有分析センターの2024年次報告書にも次のように記載されています。

「ランサムウェア攻撃は、被害企業だけでなく、そのサプライヤやパートナー企業にも影響をおよぼし、連鎖的な影響を引き起こす可能性があります。相互関係性の高い食品農業の分野では、1社での操業停止が連鎖的な影響の引き金となる可能性があります。たとえば、ランサムウェア攻撃は農産物生産ラインに沿ったプロセスに影響をおよぼしたり、中断を引き起こすかもしれません。攻撃によって引き起こされるいかなるダウンタイムも、遅延の連鎖反応につながる可能性があり、結果的に植え付けや収穫の時期に遅れを生じさせます。その結果、作物をパレットに載せて、成長期には別の地域に移動させる必要が生じるかもしれません。これは干ばつや洪水といった悪天候の場合にすでに行われていますが、コストが高く、限られたリソースに負担をかけるプロセスです。」

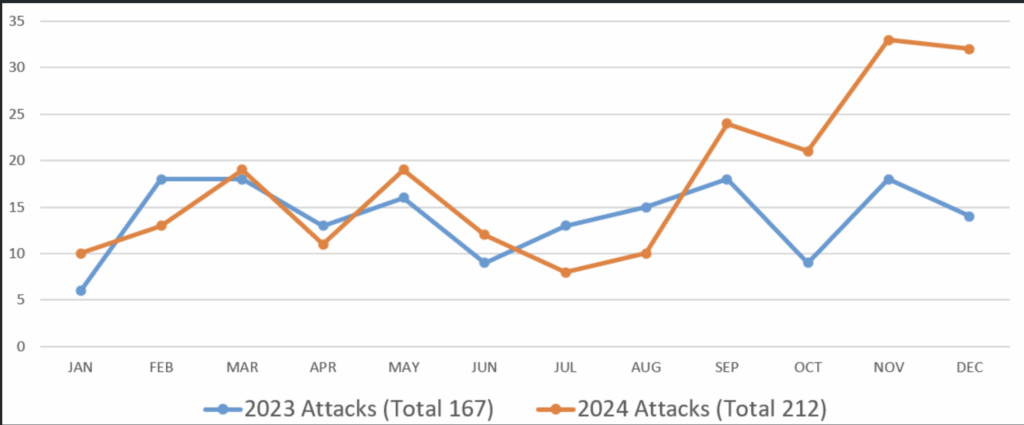

この報告書では、ITと食品農業の情報共有分析センターは合計3,494件のランサムウェアインシデントを追跡しています。このうち、食品農業の業界を標的としたのは212件で、総攻撃件数の5.8%を占めています。これは、総インシデント数が2,905件で、この業界を標的としたのが167件(5.5%)だった2023年から増加しています。ランサムウェアグループがすべてのOT/ICS分野でより多くの攻撃機会を模索する中、この業界でのインシデント件数は増加し続けています。今年の2月にIndustrial Cyberは次のように報じています。

「データから、攻撃者のTTP(戦術、技術、手順)の約90%が、容易に入手可能なツールや環境寄生型(LoTL)の手法を使用していることがわかりました。企業に対する攻撃の約83%で標的型スピアフィッシング攻撃が観測され、これらの攻撃の80%がカスタムマルウェアやツールの開発が行われていました。」

食品農業情報共有分析センターの2024年次報告書では、食品関連業界を特に標的とする5つのランサムウェア攻撃者を特定しています。トップはRansomHubで、次いでAkira、LockBit 3.0、Hunters Internationalが続いています。食品農業以外の業界でも、RansomHubは「2024年で最も活発なランサムウェアグループ」となっています。新参者であるにもかかわらずRansomHubが優位に立っているのは利益分配モデルに要因があると見られ、ランサムウェア・アズ・ア・サービス(RaaS)の他のグループが70〜80%のところ、RansomHubはアフィリエイトに身代金の90%を渡しています。

このため、アフィリエイトは利益の大部分を得ることができ、メンバーの獲得が容易になっています。一部のアフィリエイトでは、標的ネットワークへの初期アクセスに侵害されたVPNアカウントやスピアフィッシングの音声詐欺を利用していることが確認されています。

興味深いことに、Sophosの研究者は、Akiraの攻撃者がシステム暗号化やランサムウェア展開を省略し、データ持ち出しに直接移行する恐喝のみのオペレーションを実行しているのを確認したと述べています。企業はランサムウェア攻撃に対するレジリエンスを高めてはいますが、機密データの窃取とデータ漏洩の脅威は、依然として企業に身代金支払いを強要する上で効果的に機能していると言えます。恐喝のみのオペレーションに手口を変更するこの動きは、LockBit 3.0、Play、Hunters Internationalといった他のRaaSグループでも見られます。食品農業情報共有分析センターの年次報告書では次のように説明しています。

「二重恐喝は、今後もほとんどのランサムウェアグループにとって通常のプロセスとして続くでしょう。多くの場合、ランサムウェアインシデントでデータが盗まれると、システムの暗号化による一時的な操業停止の損害よりも、金銭的および評判上の損害がより大きくなります。当社では、ランサムウェアが身代金支払いを引き出す手段として、企業から機密データを盗み続けると予想しています。CL0Pのようなグループは、特にファイル転送アプリケーションに見られるゼロデイ脆弱性を引き続き悪用しています。ランサムウェアグループは、ゼロデイ攻撃および最近開示された脆弱性を、被害者に侵入する手段として引き続き利用するでしょう。」

ランサムウェアに対するICS防御策を強化する方法

2021年以降、複数の農業協同組合が、特に植え付けや収穫の重要な時期に、いくつかのランサムウェアの亜種によって被害を受けています。このようなインシデントに食品農業分野がどう対処すべきかについて、Velta Technology社の最高技術責任者(CTO)兼共同創設者であるDino Busalachi氏が、Industrial Cyberの記事でいくつかの提言を行っています。

同氏は、企業は独自の予算を持つOTデジタルセーフティ専門チームを立ち上げて、このチームには社内スタッフだけでなく、OTベンダー、OEM、オートメーションサプライヤ、システムインテグレーター(SI)も含めるべきであると提言しています。さらに重要な点として、同氏は「IT部門はサイバーイニシアティブを主導すべきではない」と強く警告しています。その理由として、「IT部門は、産業用制御システム/プロセス・オートメーション・システム(ICS/PAS)に関連するプロセス整合性の要件に関する基本的な知識がなく、ICS/PASに関連する脆弱性を軽減・修復するために必要な手順が欠けている」ことを挙げています。

Busalachi氏はまた、企業に対し、MITRE ATT&CK、IEC 62443、NIST-800-xxxなど、特定の稼働環境ニーズに合致したサイバーセキュリティフレームワークを採用することを推奨しています。

さらに、ICS/PAS環境でリモートアクセスがどのように管理されているかを再評価するようアドバイスしています。同氏によると、リモート・アクセス・ツールは、監査機能とSCADAシステム上のSBOM(Software Bill of Materials:ソフトウェア部品表)の可視化機能を有するものが必要としています。この再評価が完了した後に、不必要と判断されたソフトウェアやアプリケーションは、ICS/PAS環境から削除することになります。

食品業界におけるサイバーセキュリティ:サプライチェーンを混乱させるサイバー攻撃の手口とは

食品業界における多くのサイバー技術の脆弱性と、サイバー攻撃が食品業界における公衆衛生、食品の安全性、さらに財務の安定性をどのように危険にさらす可能性があるかについて説明します。

安全な農業のための連邦政府の取り組み

米国の議員によって「農場食品サイバーセキュリティ法(Farm and Food Cybersecurity Act)」が再提出され、米国の食料サプライチェーンを保護する動きが進んでいます。この法案は、農業分野の脆弱性などのサイバーセキュリティ上の懸念に焦点を当て、政府機関と民間企業の両方に対するサイバー脅威へのセキュリティ対策の強化を目指しています。

この法案は、サイバーセキュリティリスクから農業分野を保護するために、以下のことを提案しています。

- 2年ごとに評価を実施し、食品農業分野における潜在的な脅威と脆弱性を報告することで可視性を高める。

- 現実のセキュリティ緊急事態や事業停止をシミュレーションする異業種間連携の訓練を毎年実施することで、サイバー攻撃に備えられる人材を育成する。

- 各シミュレーション訓練では、農業経営者のサイバーセキュリティへの準備と防御を強化するために、知見と提言を生み、これらの経営者と共有する。

- 2024年から2028年まで、これらの危機シミュレーション訓練に資金を提供するため、年間100万ドルを認可する。

推奨される軽減策

FBIのアラートと食品農業情報共有分析センターの年次報告書は、食品関連のサイバーセキュリティインシデントに共通するパターンを観測した上で、食品農業分野のネットワークシステムの脆弱性を悪用しようとするサイバー犯罪者に対する同様の防御指針を提示しています。主要な推奨策は以下の通りです。

- データをセキュアにバックアップする

データを定期的にバックアップし、資産をエアギャップ化し、オフラインのバックアップコピーにパスワード保護を実施する。重要なデータのバックアップが、保存されているシステムで変更または削除されないようにする。 - ネットワークをセグメント化する

ラテラルムーブメントを制限するため、ネットワークセグメンテーションを用いてOTシステムを隔離する。 - 復旧計画を策定する

確実に復旧を行うために、機密データやサーバーの複数のコピーをセグメント化されたセキュアな場所に保管する。これは物理的な分離(例:外付けHDD、オフラインのストレージデバイスなど)、または論理的な隔離(例:強力なアクセス制御が可能なクラウドなど)によって行う。 - パッチを迅速に適用する

オペレーティングシステム、ソフトウェア、ファームウェアのアップデートやパッチは、リリースされ次第直ちにインストール(適用)する。 - アクセス制御をセキュアにする

可能な限り、多要素認証(MFA)と強力なパスフレーズを使用する。 - パスワードを強化する

強力なパスワードを使用し、ネットワークシステムやアカウントのパスワードは最短の許容期間で定期的に変更する。複数のアカウントでパスワードを使い回すことは避ける。 - リモートアクセスを再評価しセキュアに保つ

未使用のリモートアクセス/RDPポートを無効化し、リモートアクセス/RDPのログに異常がないか監視する。 - ソフトウェアのインストールを制限する

ソフトウェアのインストールには、必ず管理者の認証情報を要求するようにする。 - 管理者権限を制限する

管理者権限を持つユーザーアカウントを監査し、最小権限でアクセス制御を設定するよう心がける。 - エンドポイント保護環境を更新する

すべてのホストにウイルス対策とマルウェア対策のソフトウェアをインストールし、定期的に更新する。 - セキュアではないネットワークを避ける

セキュアなネットワークのみを使用し、公衆Wi-Fiネットワークの利用は避ける。VPNの導入も検討する。 - メールを保護する

組織外から受信したメッセージにはメールバナーの追加を検討し、受信したメール内のハイパーリンクを無効化する。 - サイバー意識を向上させる

サイバーセキュリティ意識向上トレーニングに重点を置く。情報セキュリティの原則や技術、さらにランサムウェアやフィッシング詐欺といった新たに出現したサイバーセキュリティ上のリスクや脆弱性について、従業員に対して定期的に研修を実施する。

TXOneにまずお気軽にご相談ください。

食品業界のサイバーセキュリティ課題は常に変化しています。TXOneはお客様のサイバーセキュリティに関する課題について最適なOTセキュリティソリューションが提供できるよう、いつでもお手伝いさせていただきます。お問い合わせ内容を確認後、担当者より迅速にご連絡致しますので、お気軽にお問合わせください。