「うちの取引先は大丈夫」その油断が工場を止める原因かもしれません。半導体工場を狙うランサムウェアは信頼するサプライチェーンを経由して侵入します。そこで本記事では具体的な攻撃シナリオと、すぐに実践できるセキュリティ対策の3つの鉄則を分かりやすく解説。

あなたの工場も無関係ではない!半導体サプライチェーンに潜む深刻なリスク

生産ラインの効率化とスマートファクトリー化は、競争力を高めるための必須要件です。しかしその進化の裏側で、工場はこれまで経験したことのない半導体サプライチェーンの深刻なリスクに直面しています。

工場がランサムウェアなどのサイバー攻撃によって生産停止に追い込まれるリスクは、自社ネットワークの弱点よりも、取引先や納入される製造装置といったサプライチェーンの「信頼」の盲点に潜んでいます。工場全体のセキュリティ戦略の立案・実行を担う担当者には、この見えない脅威を正しく認識し「信頼しているものこそ疑う」というパラダイムシフトが求められます。

変化に対応できなければ、最悪の場合、数日間の生産停止という致命的な事態を招くことになるでしょう。本記事では、半導体業界特有のサプライチェーンリスクを解剖し、入口と内部の両面から工場を守るための対策を提示します。

なぜ今、半導体工場がサイバー攻撃の標的になるのか?

近年、半導体工場、特にOT(制御技術)環境が攻撃者の魅力的なターゲットとなっている背景は、主に2つの要因に集約されます。

- スマートファクトリー化による外部接続の劇的な増加

- 半導体自体の地政学的な戦略的重要性

従来の工場は、外部と隔離された「エアギャップ」と呼ばれる閉じたネットワークで守られていました。しかし、生産効率向上のためのデータ活用、遠隔監視、クラウド連携が進むにつれて、製造装置、サプライヤー、保守業者、そしてインターネットとの接続点が加速度的に増大しています。接点の増加は、同時に攻撃者が侵入できる製造業セキュリティ上の「穴」を増やしていることと同義といえるでしょう。

半導体は、AI、防衛、通信といった国家戦略の根幹をなすインフラであり、その供給停止は世界経済と安全保障に多大な影響を与えます。そのため、攻撃者は単なる金銭目的だけでなく、産業スパイや国家レベルの妨害工作を目的として、半導体サプライチェーン全体を標的にするようになっています。つまり、半導体工場への攻撃は、その影響力の大きさから攻撃者にとって費用対効果の高い手段となっているのです。

信頼が仇に…実際に起きている3つの攻撃シナリオ

サプライチェーン攻撃は、信頼して取引している「善意の第三者」を悪用するため、最も対策が難しい脅威の一つです。ここでは、OT環境における典型的なサプライチェーン攻撃事例を3つのシナリオで解説します。これらはIPAの「情報セキュリティ10大脅威」にも指摘される、リアリティのある脅威です。

- シナリオ1:新品の製造装置に仕込まれたマルウェア

- シナリオ2:保守業者のPCを踏み台にしたランサムウェア侵入

- シナリオ3:正規アップデートを偽装したバックドア

新品の製造装置が、納入される前にすでに悪意のあるソフトウェア(マルウェア)に感染しているケースが考えられます。

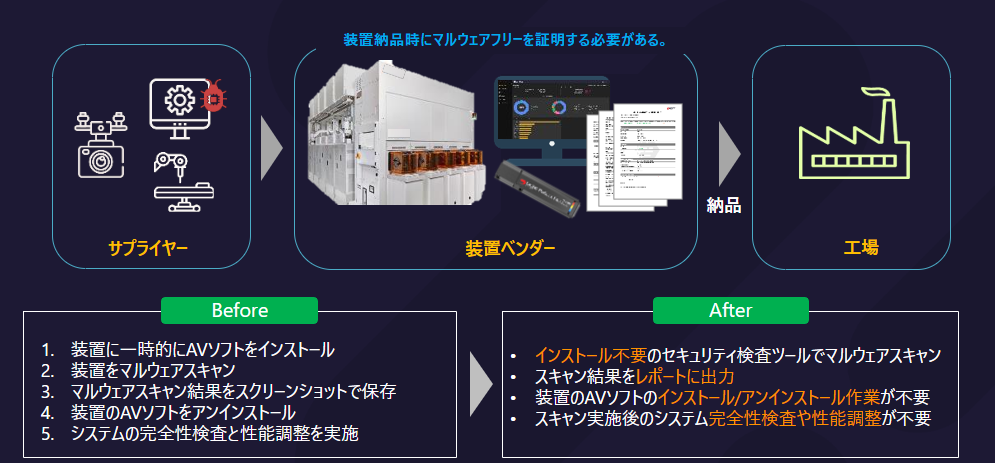

製造装置は、サプライヤーの工場内で生産され、複数の工程やサプライヤーの手に渡りながら、最終的に御社の工場に納入されます。この輸送や製造の過程のどこかで、セキュリティ対策が手薄な下請け企業や輸送業者が攻撃を受け、装置の組み込みシステムや付随するPCにマルウェアがひそかに仕込まれる可能性があるのです。

信頼して受け入れた「新品」であるため、工場セキュリティの検査をすり抜け、そのままOTネットワークに接続され、内部に潜伏することになります。

装置メーカーの保守担当者が持ち込むノートPCやUSBメモリが感染源となり、工場内にランサムウェア感染経路となるケースも深刻です。

保守作業員は、製造装置の設定変更や診断のために、外部から持ち込んだPCを一時的にOTネットワークに接続することがあります。もしそのPCが、自宅や移動中の利用を通じてマルウェアに感染していた場合、工場ネットワークに接続された瞬間にマルウェアが内部に拡散し始めるトリガーとなってしまうのです。

保守業者を信頼し、一時的な接続だからと検査を怠れば、これが全ライン停止という大惨事を招く可能性があります。

外部の端末がランサムウェアの感染経路となるリスクに対しては、外部から持ち込まれるPCやUSBメモリを接続前に専用ツールで徹底的に検査する手法が有効です。

現場のPC、USBメモリ、安全ですか?

ネットワークに繋ぐ前に、その場で検査。

既存設備に影響を与えない、USBメモリ型のセキュリティ対策をご覧ください。

装置の制御ソフトウェアの正規アップデートファイルを装い、攻撃者が侵入するための裏口(バックドア)を仕掛ける手口も発生しています。

正規アップデートを偽装したバックドアは、装置メーカーのソフトウェア開発・提供プロセスそのものが攻撃者に乗っ取られる、最も巧妙な手口といえるでしょう。ユーザーはメーカーからの正規の通知に基づき、安全だと信じてアップデートファイルを適用します。

しかし、このファイル内に攻撃者があらかじめ仕込んだバックドアが組み込まれているため、アップデート完了と同時に遠隔操作の扉が開いてしまいます。過去、世界的な著名企業のソフトウェア開発環境が標的にされた事例もあり、もはや「大手メーカー製だから安全」という時代ではありません。

サプライチェーン攻撃から工場を守るための3つの鉄則

OTセキュリティ対策は、ITセキュリティの知識だけでは不十分です。ここでは、「入口」「内部」「業界連携」という3つの観点から、実践的な鉄則をご紹介します。

鉄則1:【入口対策】「信頼しない」を前提に、納入物・業者をすべて検査する

サプライチェーン攻撃対策の要は「工場に入るものはすべて疑う」という「ゼロトラスト」の考え方に基づく、徹底した入口対策です。

空港の手荷物検査をイメージしてください。テロを未然に防ぐため、乗客が信頼できる人物であっても、手荷物はすべてX線検査を受けます。OT環境においても同様に、新品の製造装置、保守業者が持ち込むPC、USBメモリ、CD-ROMといったOTセキュリティ脆弱性を抱える可能性のある媒体は、すべて工場ネットワークに接続する前に専用のツールで検査すべきです。

マルウェアのスキャンはもちろん、装置の構成ファイルやファームウェア内に潜む既知の脆弱性がないかをチェックすることが極めて重要となります。

対策として、ネットワークに接続しないオフライン環境でこれらの検査を行う「ポータブルインスペクター」のような仕組みの導入が有効です。

多くの半導体工場で採用される「持ち込み端末対策」の決定版

既存環境を変えずに導入できる理由や詳細仕様を網羅。

スモールスタートに最適な「Lite版」の情報もあり、社内検討・稟議の添付資料として最適です。

鉄則2:【内部対策】万が一の侵入に備え、被害を最小限に食い止める

どれだけ入口対策を強化しても、高度な攻撃を100%防ぐことは不可能です。だからこそ、「侵入は起こるもの」と前提した内部対策が、ランサムウェアによる全ライン停止を防ぐために欠かせません。

これは、船の防水区画の考え方に似ています。船体に万が一浸水があっても、区画ごとに扉を閉めることで、浸水を限定的な範囲に食い止め、船全体の沈没を防ぎます。OTネットワークにおいても、この区画分け、すなわちマイクロセグメンテーションの考え方が不可欠です。

製造ライン、装置のタイプ、フロアごとなどネットワークを細かく分割し、各区画間の通信を厳密に監視・制御します。これにより、万が一マルウェアが侵入しても、影響範囲を特定の製造装置やラインに限定し、基幹ラインへの拡散を防ぐことができます。

これは、ICSセキュリティを語る上で最も重要な概念の一つです。

各区画の境界線に設置し、不審な通信や不正なプロトコルを検知・遮断するためには「産業用IPS(侵入防止システム)」の導入が効果的です。

理論を「実装」した成功事例があります

既存ラインへのIPS導入で、「SEMI E187」規格への準拠をどう実現したのか?

半導体装置メーカーの取り組みを公開しています。

鉄則3:【業界連携】自社と取引先を守るための具体的なアクション

サプライチェーンの強靭化は、自社工場だけの対策では限界があります。ラインを守るためには、装置メーカーや保守業者、部品メーカーなどのサプライヤーとの連携と要求が欠かせません。

まずは、主要な取引先との契約書で「セキュリティに関する条項」を改めて確認してみてください。もし明確なセキュリティ義務に関する条項がなければ、次回の更新時に盛り込むよう協議を始めましょう。

さらに、新規取引先の選定時や既存サプライヤーとの定期的な確認の際に使える、簡単なセキュリティ質問リスト(例:「御社は従業員のセキュリティ教育を年何回実施していますか?」「納入機器の脆弱性情報はどのように提供されますか?」)を作成し、取引先に提示してみましょう。

製造装置の納品前セキュリティ検査

対策を加速させる「ゼロトラスト」と業界標準「SEMI規格」

これまでの鉄則の背景にある、より専門的な考え方や、対策の道標となる業界標準について解説します。工場管理部門が、セキュリティ戦略を立案する上で不可欠なOTセキュリティガイドラインと概念を整理します。

なぜ従来の「境界線防御」では不十分なのか?

従来のOTとITの違いを考慮したセキュリティモデルは、工場の出入口を強固な壁で固める「城壁モデル(境界線防御)」が主流でした。城壁モデルは、内部は安全で、外部からの攻撃のみを防ぐという考え方に基づいています。

しかし、サプライチェーン攻撃のように「信頼された内部の要素」が攻撃の起点となる場合、境界線防御は全く機能しません。マルウェアが一度内部に入ってしまえば、あとは自由に横移動し、重要資産へのアクセスを試みることになります。スマートファクトリー化が進んだ現在、もはや「安全な内部」は存在しないという前提で、OTセキュリティ戦略を再構築する必要があるのです。

今さら聞けない「ゼロトラスト」の基本的な考え方

サプライチェーン攻撃対策に有効なのが「誰も信頼しない、すべてを検証する」というゼロトラストの概念です。

ゼロトラストとは、内部か外部かといったネットワークの場所に関わらず、すべてのアクセス要求、すべての通信を検証し、正当性を確認するまで許可しないというセキュリティ哲学です。

入り口対策においては納入物や保守業者を信頼しない前提で検査を徹底するとともに、内部対策として装置間の通信を信頼しない前提でマイクロセグメンテーションと監視を行います。これらの対応は、ゼロトラストの思想に基づいた対応であり、サプライチェーン攻撃対策に有効です。

ゼロトラストの概念を導入することで、万が一信頼したサプライヤーのシステムに脆弱性があっても、被害を封じ込めることが可能になります。

これがサプライチェーン攻撃対策に有効なのは、次の理由からです。先の「入口対策」では、納入物や保守業者を「信頼しない」前提で検査を徹底すること、「内部対策」では、装置間の通信を「信頼しない」前提でマイクロセグメンテーションと監視を行うこと、これらはすべてゼロトラストの思想に基づいています。この概念を導入することで、万が一信頼したサプライヤーのシステムに脆弱性があっても、被害を封じ込めることが可能になります。

対策の道標となる業界標準「SEMI E187 / E188」とは?

「どこから手をつければいいか分からない」という場合には、OTセキュリティガイドラインを活用しましょう。半導体業界には、セキュリティ対策の道標となる業界標準、SEMI E187およびE188規格が存在します。

SEMI E187は、主に製造装置自体のサイバーセキュリティ要件を定めています。装置の納入を受けるユーザー側からすれば、これは「装置メーカーに求めるべきチェックリスト」として機能するものです。

SEMI E187の「実装」にお困りの方へ

多くの企業が頭を悩ませる「規格をどう実務に落とし込むか?」という課題。

資産のライフサイクル全体で必要な対策を定義した、実用的な「実装ガイドブック」をご活用ください。

一方、E188は、装置内のセキュリティイベントロギングに関する要件を定めています。これらの規格は、御社が装置の導入・管理を行う際に、セキュリティを「オプション」ではなく「必須要件」としてサプライヤーと交渉するために役立つでしょう。

SEMI E188対応を「合理化」したい方へ

外部サプライチェーン対策は範囲が広く、対応が煩雑になりがちです。

TXOneのソリューションでコンプライアンス要件を「合理化(効率化)」し、賢く資産を守る手法を解説します。

SEMI規格への準拠を要求することは、サプライチェーンリスク低減に向けた最も具体的で効果的なアクションの一つといえます。

全体像を掴みたい方へ

「E187とE188、何が違う?」「なぜ今必要?」

複雑な要件を読み解く前に知っておきたい、半導体セキュリティの「基礎」と「トレンド」を解説します。

まとめ:明日から始める、サプライチェーンセキュリティ強化の第一歩

本記事では、半導体サプライチェーンに潜む具体的な脅威と、それに対抗するための「入口・内部・業界連携」の3つの鉄則、そしてその背景にあるゼロトラストとSEMI規格について解説しました。

最も危険なのは「うちは大丈夫だろう」という慢心です。ランサムウェアによる生産停止という最悪の事態を避けるためには、現状のセキュリティレベルを客観的に把握するOTセキュリティアセスメントが不可欠です。

まずは外部委託業者リストの確認や納入検査体制の棚卸しから、セキュリティ体制の強化を始めましょう。

TXOneにまずお気軽にご相談ください。

半導体業界のサイバーセキュリティ課題は常に変化しています。TXOneはお客様のサイバーセキュリティに関する課題について最適なOTセキュリティソリューションが提供できるよう、いつでもお手伝いさせていただきます。お問い合わせ内容を確認後、担当者より迅速にご連絡致しますので、お気軽にお問合わせください。