NIST SP 800-82R3は、OTセキュリティ対策の重要なガイドラインです。本記事では、ガイドラインの概要と目的、ICS/OT環境を取り巻く脅威、NIST SP 800-82R3に基づく実践的なセキュリティ対策について解説します。

NIST SP 800-82R3とは?OTセキュリティにおける重要性

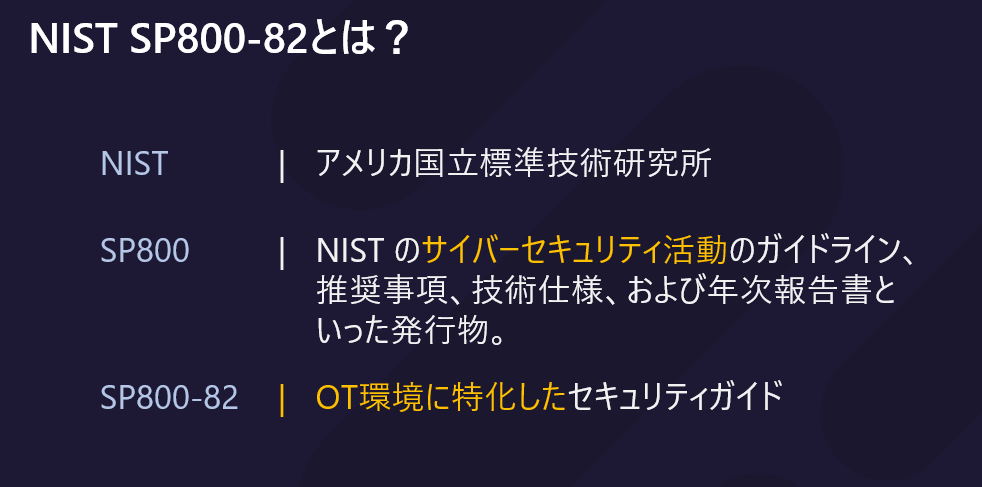

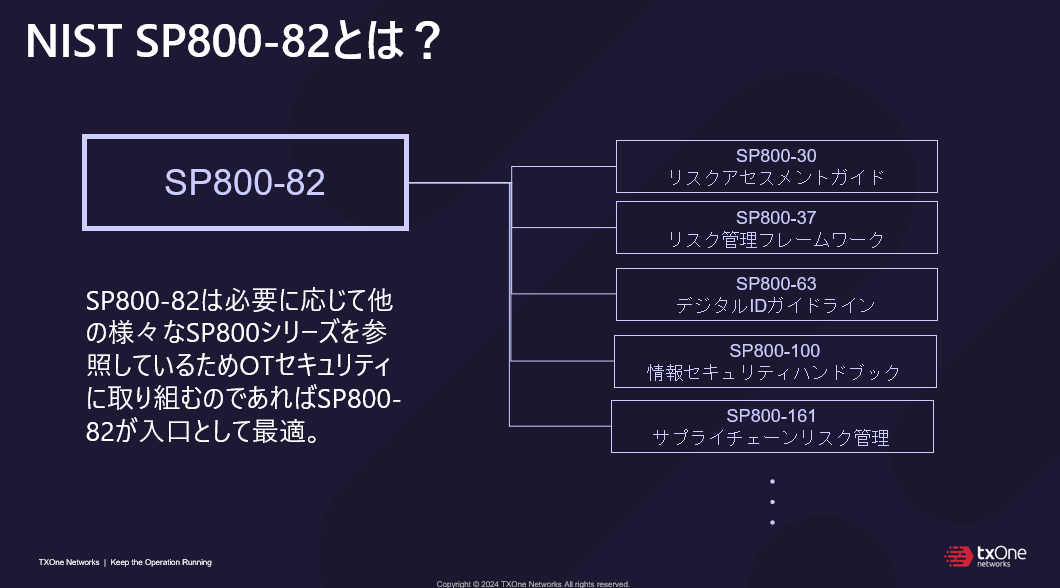

近年、OT(運用技術)とITの統合が進み、産業用制御システム(ICS)もサイバー攻撃の対象となるケースが増えています。米国国立標準技術研究所(NIST)が発行する「NIST SP 800-82R3」は、OTセキュリティ対策に取り組む企業にとって、信頼性の高い実践的ガイドラインです。

ここでは、その概要と目的、そして本ガイドラインの重要性について解説します。

ガイドラインの概要と目的

NIST SP 800-82R3は、産業用制御システム(ICS)および運用技術(OT)領域に特化したセキュリティガイドラインです。かつては物理的に分離されていたOT環境も、近年ではITとの連携が進み、外部からのサイバー攻撃リスクにさらされています。そのため、従来のITセキュリティ対策だけでは十分とはいえないのが現状です。

ガイドラインでは、リスクアセスメント、アクセス制御、セキュアなネットワーク設計、インシデント対応といった多岐にわたる管理策が体系的にまとめられており、OT環境を保護するための実践的な指針として評価されています。特に、最新の脅威動向や制御システムの運用現場に即した対策を網羅している点が特徴です。

ICSセキュリティやOTセキュリティに関わる部門にとって、NIST SP 800-82R3を理解し、活用することは、サイバーリスクに強い組織づくりへの第一歩と言えるでしょう。

なぜNIST SP 800-82R3が重要なのか?

NIST SP 800-82R3は、米国国立標準技術研究所(NIST)が発行するサイバーセキュリティ活動のガイドライン、推奨事項、技術仕様、および年次報告書といった発行物です。OT環境に対するサイバー脅威からの防御を体系化し、重要インフラや製造業における安全性と可用性を高めることを目的に作られました。

本ガイドラインは、組織が制御システムに固有の特性を理解した上で、適切なリスクマネジメントを実施できるよう支援します。例えば、資産の洗い出しからリスク評価、アクセス制御、ネットワークのセグメンテーション、インシデント対応計画まで、段階的に対策を講じるためのフレームワークが示されています。

産業用制御システムセキュリティに携わる担当者は、単なる理論ではなく、実務に即した判断や設計に役立つ具体性を持ったガイドラインとして活用しているのです。

ICS/OT環境を取り巻く脅威

OT環境はITとの統合が進んだことにより利便性や効率が向上する一方で、ランサムウェアや標的型攻撃といった脅威にさらされるようになっています。特にICSに対する攻撃は年々巧妙化・高度化しており、従来のセキュリティ対策では防ぎきれないリスクも顕在化してるのです。

ここでは、OT領域で注目すべき主要な脅威について解説します。

ランサムウェアによる脅威

ランサムウェアは、OT環境においても深刻な被害をもたらす脅威として広く認識されています。特に製造業やエネルギー関連など常時稼働が求められる業種では、システム停止による業務影響が甚大です。ランサムウェア攻撃を受けた場合、情報の暗号化だけでなく、機器制御やデータ収集の停止、さらには安全性の低下にもつながる可能性があります。

近年では、ITシステムからOTネットワークに侵入し制御系システムにまで影響を及ぼすケースも増加しており「ICSの停止=事業停止」となるリスクは現実のものとなっています。事後対応だけでなく、早期検知やセグメント化による拡散防止策などOT固有の特性を踏まえた対策が必要です。

標的型攻撃の増加

近年増加している標的型攻撃は、不特定多数を狙う従来の攻撃とは異なり特定の企業や組織に狙いを定めて行われるため、検知が非常に難しいのが特徴です。とりわけOT環境では、長期間にわたる潜伏型の攻撃や、従業員の操作ミスを誘発する社会工学的手法が多用される傾向があります。

こうした攻撃では、外部ネットワークに面したITシステムを突破口として侵入し、最終的にOT環境内の重要システムを標的にするパターンが多く見られます。攻撃者は制御装置や通信プロトコルの脆弱性を突くことで、極めて精緻な攻撃を展開するのです。そのため、異常検知やゼロトラストを前提としたセキュリティ設計が不可欠です。

サプライチェーン攻撃のリスク

サプライチェーンを経由した攻撃では、企業内部の防御体制が整っていても、取引先やベンダーの脆弱性を突かれることで容易に侵入を許してしまうリスクがあります。特にOT環境では外部企業によるメンテナンスやリモートアクセスが一般的であるため、攻撃対象が広がりやすい構造的な課題があるのが事実です。

一度侵入を許すとセキュリティの緩い端末や機器を経由して中枢システムにアクセスされる恐れがあり、発見が遅れた場合は被害が長期化する傾向にあります。こうしたリスクを最小限に抑えるには、パートナー企業も含めたセキュリティ基準の整備や、アクセス権限の最小化といった対策が求められます。

NIST SP 800-82R3に基づく実践的なセキュリティ対策

OT環境におけるセキュリティは、単発の対策では十分とは言えません。NIST SP 800-82R3では、リスク評価からインシデント対応までを一貫して管理するための包括的な枠組みが示されています。

ここでは、OT環境で実践すべきセキュリティ対策を4つの視点から解説します。

リスク評価と管理

OT環境におけるセキュリティ対策の出発点は、リスクアセスメントの実施です。単に脆弱性を洗い出すのではなく、制御システムの停止がもたらす業務影響や安全性への波及まで含めて評価しなければなりません。NIST SP 800-82R3では、資産の識別・脅威の特定・脆弱性の把握・影響度と発生可能性の分析といった、段階的なリスク評価手法が推奨されています。

特に、ICS環境では一部の古い装置にセキュリティパッチを適用できないケースも多く、技術的な制約を踏まえた対応が求められます。そのため、リスクを完全にゼロにするのではなく、許容可能な範囲に抑える「リスク軽減」の考え方が重要です。定期的な再評価とリスクマトリクスの活用により、動的な脅威にも柔軟に対応する体制を構築しましょう。

セキュリティアーキテクチャ設計

セキュリティアーキテクチャの設計は、OT環境全体の安全性を根本から高めるための要です。NIST SP 800-82R3では「防御層の多重化(Defense in Depth)」を基本原則とし、物理・ネットワーク・アプリケーション・人の各レイヤーにおいて複数の防御策を重ねることが推奨されています。

例えば、ITネットワークと制御ネットワークを明確に分離するゾーニング設計や、セグメントごとにアクセス権限を細分化するマイクロセグメンテーションが有効です。また、ゲートウェイやファイアウォールの適切な配置により、不要な通信を制限し被害拡大を抑える設計が求められます。

ICSにはレガシー機器も多いため、可用性を損なわずにセキュリティを担保するための調整も欠かせません。論理設計だけでなく、現場の運用フローを踏まえた実装方針の策定を行いましょう。

アクセス制御と認証強化

OT環境では、制御機器やシステムへのアクセスが直接的な業務影響に直結するため、アクセス制御の厳格化はセキュリティ対策の中でも特に重要です。NIST SP 800-82R3では、最小権限の原則(Least Privilege)を基本とし、ユーザーごとの職務に応じて適切なアクセスレベルを割り当てることが推奨されています。

また、近年のガイドラインでは、パスワード認証に依存する従来の手法に代わり多要素認証(MFA)の導入が強く推奨されています。特にリモートアクセスや保守業者によるログインには、ID・パスワードに加え生体認証やトークンを組み合わせることで、なりすましリスクを大幅に軽減可能です。

さらに、ユーザーやデバイスの行動ログを監視・分析することで、正規の認証をすり抜けた不正アクセスを早期に検知する仕組みも重要です。アクセス権限は一度設定して終わりではなく、組織変更や機器の更新に応じた定期的な見直しが求められます。

インシデント対応計画の策定

OT環境においてサイバーインシデントが発生した場合の影響はITシステムと比べて格段に大きく、操業停止や安全リスクにつながることも少なくありません。被害を最小限に抑えるためには、事前に練られたインシデント対応計画の策定が不可欠です。

NIST SP 800-82R3では、ICS固有の要件に基づいたインシデント対応のプロセスを提示しており、発見・分析・封じ込め・回復・事後対応の各段階を明確に定義することが推奨されています。特に、OTにおいては現場オペレーターや制御技術者との連携が重要であり、IT部門だけでの対応は現実的ではありません。

また、実際の対応力を高めるためには、定期的なシナリオ訓練やログの保存・分析体制の整備も欠かせません。計画は単なる文書ではなく、全関係者が理解し緊急時に迅速かつ的確に行動できる実効性の高いものにする必要があります。

NIST SP800-82r3に学ぶOT環境の特性とセキュリティ対応方法

「NIST SP 800-82r3」は、産業用制御システム(ICS)に焦点を当てたセキュリティガイドラインです。本ウェビナーでは「NIST SP800-82r3」を通してOT環境の特性とそれに適合する具体的なセキュリティ対策について解説を行います。

まとめ

OT環境を取り巻くサイバー脅威が高度化する中、NIST SP 800-82R3は実践的かつ体系的な指針として、企業のセキュリティ対策を支える重要なガイドラインです。記事ではその概要と重要性、ICS/OT環境特有の脅威、具体的な対策の設計ポイントを解説しました。

セキュリティは単なる導入ではなく、継続的な評価と改善が求められます。まずは自社のOT環境にどのような脅威と課題があるかを確認し、適切なツールや設計方針を比較・検討してみましょう。NIST SP 800-82R3の実装に向け、現場に即した具体的な一歩を踏み出すことが、組織の安全と信頼性を高める最短ルートです。

TXOneにまずお気軽にご相談ください。

製造業界のサイバーセキュリティ課題は常に変化しています。TXOneはお客様のサイバーセキュリティに関する課題について最適なOTセキュリティソリューションが提供できるよう、いつでもお手伝いさせていただきます。お問い合わせ内容を確認後、担当者より迅速にご連絡致しますので、お気軽にお問合わせください。