パンデミックや医療のデジタル化により、医療エコシステムはかつてないほどサイバー脅威にさらされています。本記事では、病院や製薬企業が直面する6つのサイバーリスクと、脅威を軽減するための実践的な対策を解説します。

はじめに:医療業界が直面するサイバーセキュリティの課題

重要インフラに対するサイバー攻撃は、常に深刻な脅威とされてきました。中でも医療分野に対するサイバーセキュリティの脅威は、人の治療や生命の安全性に影響をおよぼすため、特に懸念されています。特にCOVID-19のパンデミック期間中は、世界の医療需要がひっ迫し、たとえサービスや機器の運用が短時間停止しただけでも、患者に取り返しのつかない結果をもたらす可能性がありました。

医療エコシステムの構造と脅威の背景

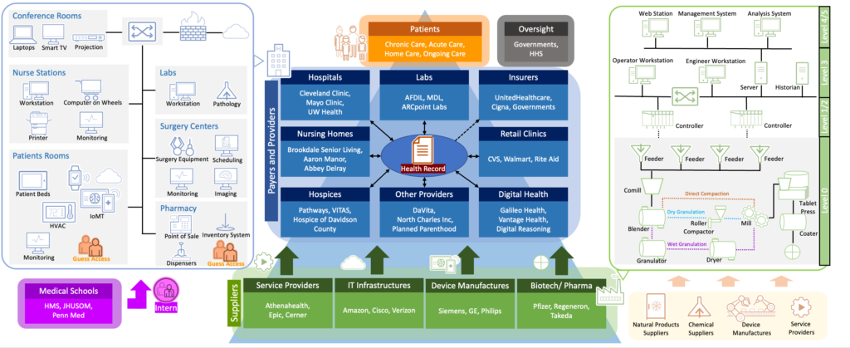

図1.医療エコシステムの概要

医療業界のサービスは多岐にわたり、公共部門と民間部門をカバーする大規模なものです。エコシステムの構造全体は、下図にあるとおり慢性疾患ケア、急性期ケア、在宅医療、継続的ケアなど、患者の多様なニーズに応えるサービスを基盤としています。この業界の中流(図中の青色の領域)は、医療支払い者と医療提供者で構成されています。

ここには、患者に医療関連サービスを直接提供する病院や介護施設などが含まれ、医療サービスの支払いを管理する保険会社も含まれます。この領域の企業は、患者ケア、加入要件、または請求処理を取り扱うため、特に保護すべき医療記録に頻繁に触れることになります。

このようなデータは患者が実際に提供するだけでなく、病院と介護施設間で患者の処方薬の記録を共有したり、患者の病理情報を分析のために検査機関に送ったりする必要があるため、常にやり取りが発生します。医療提供者も互いに医療記録を送受信し、アクセスします。

医療サービスの安定した運用を確保するため、さまざまなニーズに対応する多様なサプライヤ(図中の緑色の領域)が存在します。ここには、病院、介護施設、小売業者向けの医薬品メーカー、手術、監視、記録などの医療機器メーカー、情報ソフトウェアやクラウドサービスの提供者が含まれます。医療業界は住民の健康と安全に直接関係するため、各国は安定した医療の質を確保し、保護されたデータの恣意的な悪用を防ぐために、特定の行政部門が監督を行っています。

しかし、このように複雑な医療エコシステムでも、個人的な利益を目的とするハッカー集団や国家支援型ハッカーにとっては、業界エコシステム内の特定の標的を攻撃することは容易です。

前述の通り、医療業界は他のすべての重要インフラと同様に、サービスの停止が許されず、また、医療支払い者と医療提供者間でのデータの保管および交換においては、保護対象の医療記録が関わっています。仮にこの情報が悪用されると、恐喝のリスクに晒されるだけでなく、テロリストや悪意のある個人によって利用されれば、国家安全保障上の脅威となる可能性さえあります。

このため、米国では医療保険の携行性と説明責任に関する法律(HIPAA)[1]を定め、サプライヤや保険会社を問わず、医療業界は保護対象データの送信、アクセス、または保管に対して厳格なサイバーセキュリティ要件を満たさなければならないと詳細に規定されています。したがって、すべての医療企業は、自社および国民を脅威に晒さないよう、自社のサイバーセキュリティを管理しなければなりません。

実例で見る医療機関・製薬業界のサイバーリスク医療業界は、直接医療サービスを提供する医療センター(大規模な医療機関)から、私設の診療所や国から資金提供を受けるバイオテクノロジー企業、さらには小規模なスタートアップに至るまでが関与する巨大なエコシステムであり、これらすべてが人の安全および国家の安全に関わる健康情報や医薬品の研究開発成果を保有しています。

そのため、いかなるサイバー脅威も、患者の死亡や医薬品の研究開発・製造の失敗につながる可能性があります。上記のような直接的な影響をおよぼす医療機関や製薬メーカーに着目すると、図の左半分は医療機関の典型的なネットワークアーキテクチャを示しています。

医療機関のネットワークアーキテクチャはフラットですが、非中核アイテムである会議室から医療の中核をなす手術センターや病室まで、多くの部門が含まれていることがわかります。これらの間でのいかなるネットワーク干渉も、程度の差こそあれ影響をおよぼし、部門によってはゲストアクセスが許可されているため、医療機関では内部ネットワークを閉鎖することがより困難になっています。図の右半分は、製薬メーカーの典型的なネットワークアーキテクチャを示しています。その構成は、ワークステーション、コントローラ、ヒストリアン、フィールドデバイス、管理システム、その他のサーバーを含む標準的な産業制御環境に似ています。この環境でも停止が許されないため、デバイス自体はメンテナンスやパッチの適用が滞りがちで、安全な状態で稼働できなくなる傾向があります。

そこで、TXOne Networksでは、医薬品の研究開発メーカー、医療機関、およびそれらに関連するサプライチェーンの現状を分析し、医療エコシステムにおいて次のような潜在的なサイバーセキュリティの脅威を発見しました。

6つの主要なサイバーセキュリティ脅威

1.脆弱性管理における課題

医療業界では脆弱性を監視する仕組みが十分に整備されておらず、多様な製品やサービスに存在する脆弱性を効果的に管理することが困難になっています。

製薬メーカーは、医薬品の開発に高額な開発費、長い研究開発期間、高い失敗リスク、および高い技術的ハードルが伴うため、商業的価値の高い知的財産(IP)がハッカー組織の標的となりやすいのです。さまざまな国の関税や保護政策に対応するため、製薬メーカーは当初、複数の国に工場を設立していました。

しかし、グローバル化の影響により関税が劇的に低下したため、工場はグローバル販売を前提とした製品ライン単位での運用に移行しています[2]。

このようにグローバル化が進んだ製薬企業では、各拠点のIT化の時期が異なるため、使用する情報系ソフトウェアにばらつきがあります。製薬業界で一般的に使用される情報システムには、Sage X3、SAP、BPCS、TETRA、SEAMSなどの企業管理システムがあります。

しかし、その中のSage X3のERP(Enterprise Resource Planning)システムには、攻撃者によるリモートコマンド実行(RCE)が可能な脆弱性があることが研究者によって発見されています[3]。この脆弱性が悪用されれば、医薬品の配合管理、追跡、制御、レビュープロセス(図1のレベル4およびレベル5)に直接影響が出て、ひいては医薬品の生産に影響をおよぼすことになります。

情報ソフトウェアに加えて、製薬においては、ほとんどの産業制御環境と同じく、古い資産や更新不可能な資産(図の右半分のレベル0の場所)が多数使用されているため、従来のシステム脆弱性が残り続けています。2017年には、ランサムウェアの「NotPetya」がセキュリティパッチの適用されていないマイクロソフトのシステムを介して侵入し、製薬会社のMerck社に8億7000万ドル相当の損害を与えました。このランサムウェアは生産施設にも影響をおよぼし、HPVワクチン「Gardasil 9」の生産がその年の年間需要を満たせない事態を招きました[4][5]。

製薬メーカーと同様に、大規模な医療機関も、手術器具、モニターデバイス、スケジューリングデバイス、画像診断装置など(図の左半分)のように、異なる部門のニーズに応じてさまざまな情報ソフトウェアや医療機器を導入しています。

特に、IoT、人工知能、クラウドコンピューティングなどの技術導入や、より多様なウェアラブルデバイスやクラウドサービスの導入により、状況はさらに複雑になっています。米国保健福祉省(HHS)も、HHSサイバーセキュリティプログラムにおいてウェアラブルデバイスのセキュリティリスクについて説明しており、そこには多くの公開されたサイバーセキュリティの脆弱性が記されています[6]。2021年には、ITサービスプロバイダーであるKaseya社もソフトウェアの脆弱性によりREvilグループによる恐喝ソフトウェア攻撃の被害に遭い、医療機関に影響がおよびました[7]。

上記のシナリオにあるように、医療業界には多くのソフトウェア、製造設備、そして医療機器が存在し、そのほとんどでサービスの停止が許されません。運用環境における脆弱性をより適切に管理するためには、企業はソフトウェア部品表(SBOM)[8]や、仮想パッチ(ネットワークレベルの脆弱性保護対策)などの技術を採用すべきです。そうすることで、資産所有者は新たに発見された脆弱性に迅速に対応できるだけでなく、脆弱性に直面してもデバイスを動作させ続けることが可能になります。

2.セキュリティの可視化と一元管理

医療業界ではエンドポイントが広範に利用されているため、セキュリティ情報の管理には、可視化された一元管理メカニズムが不可欠です。

一般的に、製薬メーカーのサイバーフィジカルシステム(CPS)は非常に複雑なネットワークです。1つの生産エリアで複数の産業制御システムが使用され、それぞれが独自のネットワーク構造を持っています。ある生産ラインを例にとると、そこには100近くのワークステーションやサーバーが存在します。さらに、大規模な医療施設は、収容できる医療リソースや患者数に応じて、数千台のエンドポイントデバイスを管理しなければなりません。

特に、医療施設の病室や薬局では、来訪者が機器に直接触れることができるため、サイバーセキュリティチームはあらゆる機器からの要求を信頼できなくなっています。多くのデバイスが存在する製薬メーカーや医療施設の環境では、ネットワークログ、セキュリティイベント、デバイス情報などの情報を管理するために、可視化された一元管理が求められます。同時に、ハッカーに侵害されたデバイスからの信頼できない要求を回避するためには、機械学習の手法を用いるべきです。

3.ネットワークセグメンテーションと管理

医療業界のシステムは多岐にわたるため、リスクの影響を最小限に抑えるためには、ネットワークセグメンテーションと管理が不可欠です。

近年、合併と・買収(M&A)は製薬メーカーの事業トレンドの一つとなっています[9]。M&Aのプロセスでは、新しいネットワークが他の研究拠点や工場に接続されるため、ネットワーク構造がより複雑になります。

このとき、実際のニーズに応じてネットワークを効果的に分割・管理できなければ、医療分野におけるサイバーセキュリティ脅威のリスクが増大する可能性があります。Merck社に対する「NotPetya」のランサムウェア攻撃では、ランサムウェアは社内ネットワークを通じて研究開発、製造、販売部門に拡散し、30,000台のデバイスをロックダウンさせました。

医療機関は主に中核業務に重点を置いており、清掃、物理的セキュリティ、廃棄物処理などの非中核業務のほとんどにおいては、アウトソーシング戦略を採用しています。2011年には、テキサス州の病院で警備員が医療情報を含むデバイスにマルウェアをダウンロードする事件が発生しました[10](図1のナースステーションを参照)。もしマルウェアが医療センターや患者の関わる部門に拡散し続ければ、計り知れない結果を招くことでしょう。

しかし、注目すべきは、地方や郊外の医療機関の中には、人材確保の困難さから、診断や治療といった中核的な医療業務をアウトソーシングしている場合もあるという点です。こうなると、各部門がサイバーセキュリティを制御することはさらに困難になります。

したがって、比較的フラットなネットワーク構造を持つ医療機関では、サイバー攻撃による影響が医療サービス全体に広がらず小規模な領域で抑えられるように、各部門やサービスに対して効果的なネットワークセグメンテーションや管理を実施しなければなりません。

4.医療環境におけるデバイスのセキュリティ対策

医療業界では、ネットワーク環境に接続されるデバイスに対するセキュリティ対策が講じられていないため、内部ネットワークが常にリスクの高い脅威に晒されています。

医療機関の内部スタッフは実にさまざまで、医師や看護師のほかにも、多くの事務職員、医療助手、研修生(医学生など)がいます。しかし、ほとんどの医療組織では、職員が私物のデバイスを内部ネットワークに持ち込むことを制限していないため、医療施設は高リスクのサイバーセキュリティ脅威に晒されています。これは特に、そのようなPCが学術ネットワークに接続されるだけでなく、サードパーティのソフトウェアをダウンロードしたり、研究目的で他のセキュアでないデバイスと接続するUSBを使用したりする場合が該当します。

研究者がサードパーティのソフトウェアをダウンロードしたり、セキュアでない環境と接触したりすることで、攻撃者に医療機関にマルウェアを埋め込む機会をさらに与えてしまいます。トレンドマイクロの2021年年次サイバーセキュリティレポートによると、医療業界はランサムウェアによる攻撃が最も多い上位3業種の一つとなっています[11]。

最近活発な活動を行っているICSランサムウェアグループ「LockBit」は、医療、教育、慈善団体を攻撃しないと表明していましたが、TXOneとトレンドマイクロの調査によると、2021年にはこの組織が関わっていることが疑われる医療業界への攻撃が記録されています[12][13]。医療機関は、ほとんどのICS環境と同様に、パッチ適用が許可されていない多くの重要なレガシー資産を抱えています。

例えば、手術室の診断機器や緊急治療室の監視機器などは、どのような動作停止であっても、直接生命の安全に影響をおよぼします。悪意のあるデバイスが内部ネットワークに紛れ込むのを防ぐためには、マルウェアに対する事前のスキャン、および医療機関にデバイスが持ち込まれた際を見据えて、最新のセキュリティ設定とポリシーを備えておくことが不可欠です。

5.医療記録の脆弱性

医療業界では医療記録を効果的に保護することが困難であり、多くの人々が恐喝や生命を脅かす状況に晒されるリスクにあります。

2021年の医療業界におけるデータ侵害の平均被害コストは960万ドルであり[14]、これは同業界が直面する最大の課題の一つであることは明らかです。外部からの攻撃に加え、医療業界でのサイバーセキュリティインシデントは、医療機関の内部関係者の脅威に起因することがより多く見られます。その理由は、国から認可されたほとんどの医師が登録や事務処理に時間を割くことができないため、多数の看護師や医療助手に患者の個人情報の取り扱いを任せることがあり、これがデータ悪用の管理不能なリスクを引き起こしています。

時として看護師や医療助手は、単なる好奇心から、あるいは患者にさらなるサービスを提供しようと医療データを誤用することがありますが、経済的利益やその他の理由でデータが大量に漏洩しないという保証はありません。

したがって、関連法規を厳守し、サイバーセキュリティトレーニングを実施するだけでなく、医療機関は、医療データを処理するデバイスのエンドポイントサイバーセキュリティを強化し、デバイスでは許可されたアプリケーションやサービスのみを実行できるようにすべきです。さらに、データへのアクセス制限を強化して、データ侵害の影響を軽減させる必要があります。

6.人材不足の課題

医療機関では人材不足により、サイバーセキュリティポリシーの違反が発生し、外部攻撃のリスクが高まっています。

パンデミック期間中、医療従事者は人手不足で仕事の負担が重くなり、一部の医療専門家は医療機関のポリシーに違反したり、病院内に独自のリモートサービスを構築したりしていました。医師は、自宅から病院へのリモート接続や、このサービスを通じて他の機関をサポートする際に、機密データにアクセスすることが可能でした。

この場合、リモートアクセスによって保護されたデータを内部ネットワークに留めておけなくなるため、外部攻撃者が医療機関に対してサイバー攻撃を仕掛ける可能性が生じます。このようなリスクを回避するには、医療機関は接続されたデバイスの許可リストを作成するだけでなく、関連するネットワークプロトコルや通信の内容を識別して、医療機関のサイバーセキュリティポリシー違反を防がなければなりません。

IoT、人工知能、クラウドコンピューティングといったテクノロジーが医療分野に応用されるにつれて、医療機関、政府行政機関、そして人々は、検査機関に医療記録を提供するだけでなく、データ分析、個人の健康管理、仮想看護、遠隔医療といったニーズに対応するため、さまざまなサードパーティ組織にデータを提供するようになるでしょう。

特にパンデミック期間中に、デジタル医療[15]が医療分野における重要な新興産業となりました。これほど大量のデータ共有が行われる中で、もしサードパーティ組織がサイバー攻撃の被害者になった場合、これらの共有データが流出する可能性が高まります。たとえば、個人の健康管理や医療で頻繁に使用されるウェアラブルデバイスやアプリケーションに存在する多くの情報セキュリティの脆弱性は、悪意を持つ攻撃者によって悪用されています[3]。2018年には、アプリケーションの「MyFitnessPal」でデータ漏洩事件が発生し、TXOne Networksの研究者が、アカウント番号、メールアドレス、パスワードハッシュを含む1億5,000万件以上の有効なユーザーデータが漏洩したと伝えています[16]。一元管理が困難な医療記録については、各企業がそれぞれの情報セキュリティを管理しなければなりません。医療提供者や政府機関がデータ分析やその他の医療ニーズのためにサードパーティ組織を選択する際には、適切な評価を行うためにサイバーセキュリティに関するデューデリジェンスも実施する必要があります[17]。

脅威を軽減する6つの具体的対策

上記で触れているように、医療業界は人の健康記録や国の指導者の健康記録に関わっており、これは国家安全保障と密接に関連しています。同時にほとんどの医療サービスではサービスの停止が許されないため、同業界の企業はセキュアなサイバーフィジカルシステム環境を構築しなければなりません。

地域の医療規制や、医療保険の携行性と説明責任に関する法律(HIPAA)の基準への準拠に加えて、米国国立標準技術研究所(NIST)も、米国病院協会(American Hospital Association)やその他の医療関連組織からの要望に応え、重要インフラのサイバーセキュリティを改善するためのフレームワークを開発し、企業ネットワークのリスク管理手法を提供しています[18][19]。

さらに、保健福祉省(HHS)はNISTサイバーセキュリティフレームワーク(NIST CSF)に基づいて医療業界向けに、医療業界サイバーセキュリティ対策(HICP:Health Industry Cybersecurity Practices)[20]も公開しており、医療分野におけるサイバーセキュリティの脅威と軽減策について説明しています。

TXOneの専門家は、HICPのベストプラクティスに基づいた推奨技術ソリューションを提供しています。明らかに、これらの技術ソリューションは包括的なものではなく、組織全体のサイバーセキュリティプログラムの一部として検討されることを意図しています。ここでご紹介する技術ソリューションでは、以下の方法で医療業界におけるサイバーセキュリティ能力を強化します。

1.エンドポイント保護システム

従来のエンドポイントセキュリティ保護は、医療業務システム向けには開発されておらず、システムの膨大なハードウェアリソースを占有するだけでなく、可視性も十分には確保できていませんでした。

一方、OTネイティブのエンドポイント保護システムでは、最新のエンドポイントとレガシーエンドポイントを同時に保護できます。最新の医療業務システム向けには、StellarProtectがICS(産業用制御システム)向けの次世代産業用レベルのエンドポイントセキュリティを提供します。このシステムは、あらゆるICS環境向けに特化して構築されており、機械学習技術と組み合わせることで、ゼロデイ脆弱性を含む既知および未知のマルウェア攻撃から防御します。レガシーな医療業務システム向けには、StellarEnforceがレガシー資産向けにアプリケーション許可リスト技術を適用し、さらに、操作ロック、USBデバイスロック、データロック、構成設定ロックといった独自のロック技術を備えているため、運用セキュリティを確保し、医療業務における複雑かつ多数のエンドポイントを完全に保護します。

2.資産の管理

従来の資産管理ソリューションではクライアントにエージェントをインストールする必要があり、エアギャップ環境には不向きでした。一部の医療業界のOT環境は、工場のそれに似ており、たとえば、製薬工場の生産ラインや、超音波機器、核磁気共鳴装置、CT(Computed Tomography)装置などの病院の検査システムはすべて重要なOTシステムです。これらは交換サイクルが非常に長いだけでなく、脆弱性やウイルスの検出も困難です。Portable Inspectorは、エアギャップシステムやスタンドアロンコンピュータ向けの、インストール不要な検査スキャンおよびクリーンアップソリューションです。サイバーセキュリティ計画にPortable Inspectorを採り入れることで、悪意のあるコードが持ち込まれるリスクを軽減するという目標を達成できます。Portable Inspectorは、スキャンしたすべての資産のインベントリを生成します。この資産には、CPSシステムに対応したアプリケーションと連携/実行する可能性があり、接続された資産に実行可能なコードを送信できるノートPC、デスクトップ、診断テスト機器などのOTに接続された資産が含まれます。

同時に、Portable Inspectorはスキャン中に、スキャンしたすべての資産に関する詳細な情報を生成します。この資産情報には、IPアドレス、MACアドレス、ホスト名、OSのバージョン、パッチリスト、インストール済みアプリケーションのリストなど、各資産の包括的な詳細情報が含まれています。

調達においては、技術者はPortable Inspectorのデバイスを使用して、サプライヤのOT資産やサービスベンダーのノートPCが規制に準拠しているかを確認します。

これにより、出入りするデバイスを検査し、出荷前検査を実施して、サプライチェーン評価として定期的な内部検査を行えます。Portable Inspectorがこれらのスキャンを行う場合、資産情報を収集してOTを可視性し知見を強化します。Portable Inspectorの「Pro」エディションには、セキュアなファイル転送のために64GBのAES-256暗号化ストレージがさらに搭載されています。

3.ネットワーク管理

ITとOTの融合に伴い、脅威が侵入したり、ハッカーが顧客の運用環境に便利なバックドアを仕込んだりする可能性が生まれます。市場には多くのネットワーク防御ソリューションがありますが、OT環境に特化したものは多くありません。TXOneのEdgeシリーズは、ミッションクリティカルな資産の手前とネットワークエッジの両方で、レベル1~3での使用を前提にして設計されています。

さらに、TXOne Edgeシリーズはマイクロセグメンテーション機能を備えており、リスクの高いOTシステムのネットワークをより小さなネットワーク単位に分割し、特定のサーバーとアプリケーションサービス間の通信を制御します。

これにより、セキュリティチームは医療サイバーセキュリティインシデントの影響を抑え込み、ハッカーの内部ネットワーク内でのラテラルムーブメントを減らすことができます。特に、顧客のネットワークトラフィックと生産資産を感知することができ、TXOneのEdgeシリーズの各アプライアンスは、運用を妨げることなく顧客のネットワークに適合します。

あらゆるOTネットワークには侵入防御システム(IPS:Intrusion Prevention System)が必要です。IPSを「監視」モードに設定した場合、シグネチャベースの追跡と管理者が設定したルールを使用してネットワークトラフィックを監視します。

たとえば、Edgeシリーズの産業用ワンパス・ディープ・パケット・インスペクション(TXODPI)のコア技術により、顧客は許可リストを作成・編集でき、主要ノード間の相互運用性とL2-L7ネットワークトラフィックの詳細な分析が可能になります。

これにより、さまざまなネットワーク機器資産間の接続やコンテンツ転送を制御し、不正なデバイスが接続を確立したりコンテンツを転送したりできないようにします。

4.脆弱性の管理

医療機器は可用性が高く、交換サイクルが長いため、脆弱性が発見されても修理が困難な場合が少なくありません。結果として、このOT環境は攻撃者が病院や製薬業界に侵入するエントリーポイントになっています。TXOneのEdgeシリーズは、資産に変更を加えることなく、これらの攻撃から資産を保護できます。仮想パッチはエンドポイントとネットワークの脆弱性を保護し、EdgeIPS Proによるシグネチャベースのウイルス対策が、さらに保護を強化します。

5.インシデント対応

インシデント対応が成功するかどうかは、システムセキュリティインシデントの追跡、収集、文書化にかかっており、これには、監査監視、ネットワーク監視、物理的アクセス監視、ユーザーおよび管理者からの報告、報告されたサプライ・チェーン・インシデントなど、各インシデントに関する記録の維持が含まれています。

- StellarOneでは、Syslog転送、セキュリティ侵害インジケータ(IoC)の統合、集中管理型監視に対応しており、これらが単一の画面で管理できます。

- OT Defense Console(ODC)プラットフォームは、Edgeシリーズ製品を使用して、接続された/エアギャップされた/スタンドアロンのOT環境を包括的に可視化できます。ODCは、各Edgeシリーズ製品が展開された複数のサイトに対応する集中管理プラットフォームです。

- Portable Inspectorが収集した資産情報は、集中管理プログラムを通じてCSV形式で資産インベントリとして出力したり、さらなる資産管理(OT資産インベントリの維持や、影響レベル、既知の脆弱性、サイバーリスクの特定など)のためにSIEMやRsyslogサーバーに送信したりすることができます。

6.医療機器のサイバーセキュリティ

医療IoT(IoMT:Internet of Medical Things)技術は医療業界で普及しており、これらの接続された医療機器では患者データの遠隔収集が可能になります。これらのデバイスは、エンドポイント保護や脆弱性管理機能が装備されていることが稀です。StellarEnforceは、アプリケーション許可リストを使用することで、事前に承認されたソフトウェアに厳密に準拠して、専用のシステムで悪意のあるソフトウェアが実行されるのを防ぎます。これにより、従来のウイルス対策ソフトウェアで発生していた、医療機器にインストールできないという問題を解決できます。

さらに、インストール不要のPortable Inspectorを使用することで、医療企業はスキャンツールを医療機器に簡単に接続し、悪意のあるコードの侵入を軽減するという目標を達成できます。

まとめ:持続可能な医療のために求められるサイバー対策

医療エコシステムにおけるサイバー脅威は、単なるシステム障害にとどまらず、人命や国家安全保障にまで影響を及ぼす重大なリスクです。病院・製薬企業・サプライヤなど、あらゆる関係者が高いセキュリティ意識を持ち、それぞれの役割に応じた多層的な対策を講じる必要があります。

特に、古い資産を多数抱える医療現場では、可視化、一元管理、仮想パッチの活用、ネットワークセグメンテーションなど、現実的かつ即効性のある対策が求められます。

また、今後ますます進むIoTやAI、クラウドの導入に備え、医療業界全体でセキュリティガバナンスを強化し、予防的・継続的な取り組みを行うことが、持続可能な医療の実現に直結します。

サイバー脅威の変化に対応し続けるために、組織の規模や役割にかかわらず、常に最新のセキュリティ対策とベストプラクティスを取り入れる姿勢が不可欠です。

TXOneにまずお気軽にご相談ください。

医療業界のサイバーセキュリティ課題は常に変化しています。TXOneはお客様のサイバーセキュリティに関する課題について最適なOTセキュリティソリューションが提供できるよう、いつでもお手伝いさせていただきます。お問い合わせ内容を確認後、担当者より迅速にご連絡致しますので、お気軽にお問合わせください。

おすすめ記事

【ウェビナー解説記事】医療機関のサイバー攻撃実例から考える医療情報システムのサイバーセキュリティ対策ポイント

本ウェビナーでは令和5年5月に策定された「医療情報システムの安全管理に関するガイドライン第6.0版」の改訂ポイントの解説と実例をもとに、医療情報システムをサイバー攻撃から守り安全に管理するための対策ポイントについて解説します

参考文献

[1] ASPE、『医療保険の携行性と説明責任に関する法律(Health Insurance Portability and Accountability Act of 1996)』、米国保健社会福祉省、1996年8月20日、アクセス日 2022年6月14日

[2] Pasteur Lin、『グローバル製薬企業のサプライチェーンの管理:ケーススタディ(Supply Chain Management of Global Pharmaceutical Companies: A Case Study Approach)』、国立交通大学、2004年6月、アクセス日 2022年6月14日

[3] Tara Seals、『重大なSage X3 RCEバグでシステムの完全な乗っ取りが可能に(Critical Sage X3 RCE Bug Allows Full System Takeovers)』、Threatpost、2021年7月7日、アクセス日 2022年7月21日

[4] Eric Palmer、『Merckは昨年10億ドル近くの損害を被ったサイバー攻撃に対する防御を強化(Merck has hardened its defenses against cyberattacks like the one last year that cost it nearly $1B)』、Fierce Pharma、2018年6月28日、アクセス日 2022年6月21日

[5] David Voreacos, Katherine Chiglinsky, Riley Griffin, 『Merckが被ったサイバー攻撃の被害13億ドルに関する質問:あれは戦争行為だったのか?(Merck Cyberattack’s $1.3 Billion Question: Was It an Act of War?)』 Bloomberg Markets、2019年12月3日、アクセス日 2022年6月21日

[6] HHS CYBERSECURITY PROGRAM、『HC3 Intelligence Briefing Wearable Device Security』、米国保健社会福祉省、2020年5月5日、アクセス日 2022年6月14日

[7] Charlie Osborne、『Kaseyaランサムウェア攻撃のFAQ最新版:現在の状況(Updated Kaseya ransomware attack FAQ: What we know now)』、ZDNet、2021年7月23日、アクセス日 2022年6月21日

[8] TXOne Networksホワイトペーパー、『サプライチェーンのセキュリティ:SBOMは備えていますか?(Supply Chain Security: Are SBOMs Ready?)』、TXOne Networks、2022年5月26日、アクセス日 2022年5月30日

[9] Vikrant Doshi, Rushabh K Shah, 『製薬業界のM&Aの最新動向(Current Pharma M&A Trends)』、Deloitte、2022年3月、アクセス日 2022年6月21日

[10] Vikrant Doshi, Rushabh K Shah, 『内部関係者の脅威:医療業界編(Insider Threats: In the Healthcare Sector)』、Center for Internet Security、2016年10月10日、アクセス日 2022年6月21日

[11] トレンドマイクロリサーチ、『新たなフロンティアに:トレンドマイクロ 2021年 年次サイバーセキュリティレポート(Navigating New Frontiers: Trend Micro 2021 Annual Cybersecurity Report)』、トレンドマイクロ、2022年3月17日、アクセス日 2022年6月14日

[12] Hank Chen, Mars Cheng, 『ランサムウェア「LockBit 2.0」からOT環境を守る(Safeguarding OT environments against the LockBit 2.0 ransomware)』、TXOne Networks、2022年5月25日、アクセス日 2022年6月28日

[13] トレンドマイクロリサーチ、 『注目のランサムウェア:LockBit(Ransomware Spotlight: LockBit)』、トレンドマイクロ、2022年2月8日、アクセス日 2022年6月14日

[14] Joseph Johnson、『2021年 業界別データ侵害の平均総被害コスト(Average total cost per data breach worldwide 2021, by industry)』、Statista、2021年11月11日、アクセス日 2022年6月14日

[15] Health topics、『デジタル医療(Digital health)』、World Health Organization、2022年5月26日、アクセス日 2022年6月14日

[16] Mars Cheng, YenTing Lee, Max Farrell, 『Fortune 500企業のICS大手:データ流出の頻度とリスク(ICS Giants of the Fortune 500: The Frequency and Risk of Data Exposure)』、TXOne Networks、2021年12月2日、アクセス日 2022年6月14日

[17] HealthITSecurity、『医療業界におけるサードパーティリスク評価の重要性(The Importance of Third-Party Risk Assessments in Healthcare)』、 HealthITSecurity、2021年11月1日、アクセス日 2022年6月14日

[18] 米国国立標準技術研究所(NIST)、『重要なインフラのサイバーセキュリティを向上させるフレームワーク(Framework for Improving Critical Infrastructure Cybersecurity)』、米国国立標準技術研究所、2018年4月16日、アクセス日 2022年6月17日

[19] Susan D. Hall、『NISTサイバーセキュリティフレームワーク:医療業界への影響度(NIST cybersecurity framework: How it will impact healthcare)』、Fierce Healthcare、2014年2月14日、アクセス日 2022年6月14日 [20] HHS 405(d) Program、『医療業界のサイバーセキュリティ対策(Health Industry Cybersecurity Practices)』、米国保健社会福祉省、アクセス日 2022年6月14日