TXOne Research

医療機関の画像診断システムを支えるPACSサーバーやDICOMビューアに新たな脆弱性が発見され、サイバー攻撃のリスクが高まっています。細工されたDICOMファイルによる任意コード実行や不正アクセス、画像改ざんが可能となり、診断精度やシステム可用性に深刻な影響を及ぼす恐れがあります。

本記事では、脆弱性の詳細と攻撃シナリオを解説し、医療機関が取るべきサイバーセキュリティ対策(アクセス制御強化、ネットワーク分離、パッチ適用など)を具体的に紹介します。

背景

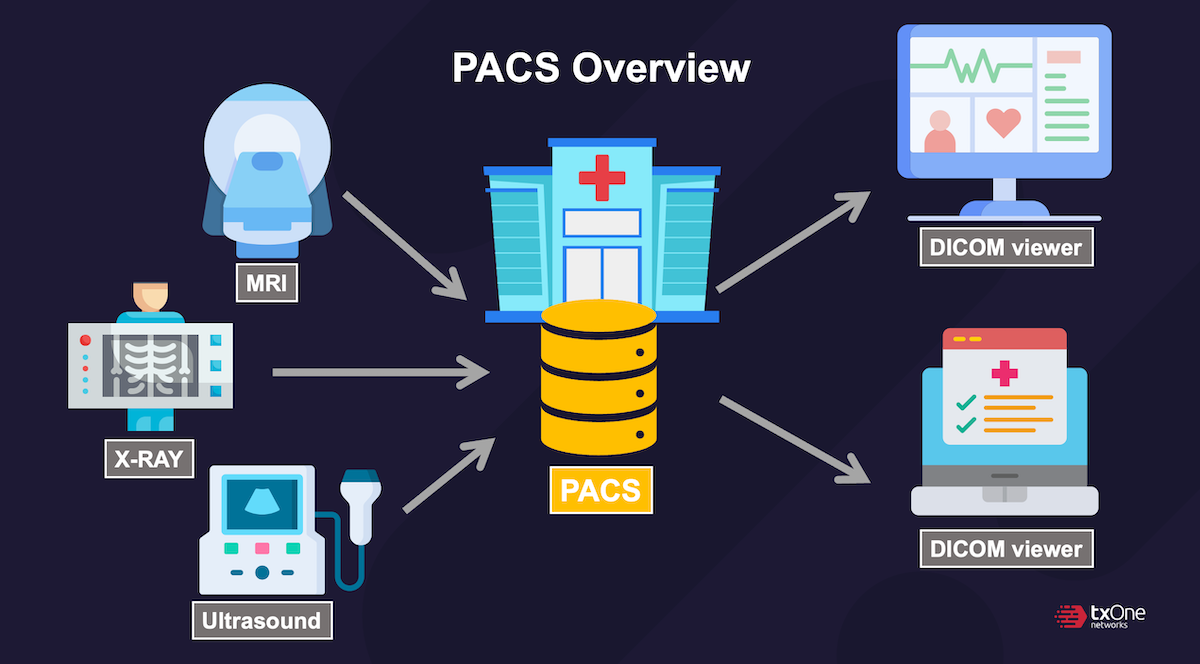

現代の医療は、ワークフローを効率化し、患者ケアの質を向上させるために、デジタル技術に大きく依存しています。このデジタルエコシステムの重要な構成要素の一つが、PACS(画像保管・通信システム)です。PACSは、医療画像を電子的に保存、検索、管理、共有するためのネットワークシステムです。従来のフィルムベースの方法に代わるものであり、医療画像の物理的な保管や手作業による取り扱いが不要になります。

PACSは画像処理プロセスをデジタル化することで、医療従事者が様々な場所やデバイスから瞬時に画像にアクセスできるようにします。これにより、診断と治療のスピードが速まるだけでなく、医療チーム間の連携も強化されます。

PACSと密接に関連しているのが、DICOM(Digital Imaging and Communications in Medicine)規格です。DICOMは、医用画像と関連データ(患者情報や撮影パラメータなど)のフォーマットと通信プロトコルを定義しています。DICOMファイルには、MRIスキャンデータから撮影に使用された機器の詳細まで、あらゆる情報を含めることができます。

DICOMの特徴は、相互運用性に重点を置いていることです。DICOMは、異なるベンダーのデバイスやシステムが画像データをシームレスに交換・解釈できることを保証し、現代の医療画像インフラストラクチャの基盤となっています。

PACSとDICOMの公開

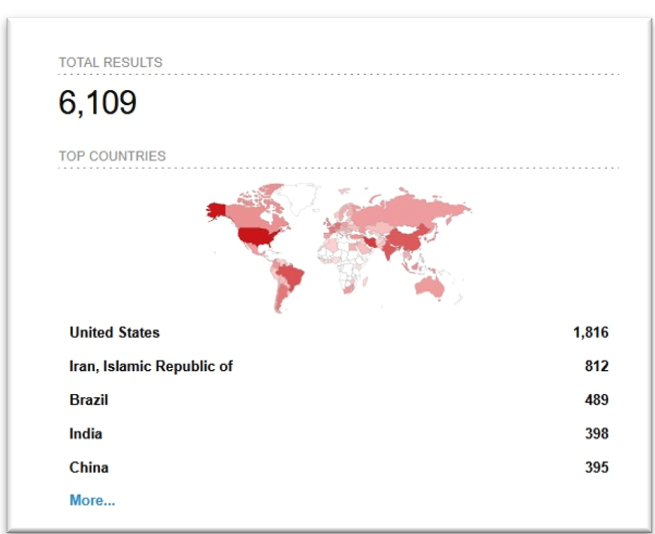

2025年4月現在、多数のPACSサーバーとDICOMノードがオンラインでアクセス可能であり、サイバー脅威に対して脆弱であることが判明しています。

こうしたインターネットへの露出は、機密性の高い患者記録や医療画像への不正アクセスにつながり、患者のプライバシーと医療の完全性を脅かす可能性があります。

インターネットに公開されたPACSサーバー

インターネットに公開されたDICOMノード

新たに発見された脆弱性

MedDream PACS サーバー

クロスプラットフォームの互換性とWeb ベースの表示機能で知られるMedDream PACS サーバーは、いくつかの重大な脆弱性の影響を受けています。

これらの脆弱性により、攻撃者は任意のコードを実行し、PACS サーバーを制御して機密の医療データにアクセスする可能性があります。

サンテPACSサーバー

完全な DICOM 機能と Web ベースの表示をサポートする Sante PACS サーバーに、いくつかの脆弱性が見つかりました。

これらの脆弱性により、任意のファイル書き込みやサービス拒否攻撃が発生し、医療データのセキュリティと可用性が損なわれる可能性があります。

Osirix PACS サーバー

macOS専用のOsirix PACSサーバーには、いくつかの脆弱性があることが判明しています。

| CVE | 脆弱性 | CVSSv4 |

| CVE-2025-27578 |

|

8.7 |

| CVE-2025-31946 | Pixmeo Osirix MD osirix://” URL の解放後使用によるサービス拒否脆弱性 | 6.9 |

| CVE-2025-27720 | Pixmeo Osirix MD における機密情報のクリアテキスト送信の脆弱性 | 9.3 |

これらの脆弱性が悪用されると、PACS サーバーの機能が妨害され、サービス拒否攻撃やデータ漏洩が発生する可能性があります。

緩和策

これらの脆弱性を防ぐために、医療提供者は次の対策を実施する必要があります。

- ファイアウォールとVPNの使用:PACSサーバーをファイアウォールの背後に配置し、リモートアクセスにはVPNを必須にします。DICOM通信の受信を制限し、TLS暗号化を適用します。

- システムの更新とパッチ適用:既知の脆弱性から保護するために、最新のセキュリティパッチを使用して PACS サーバーを定期的に更新します。

- アクセス制御:DICOMファイルへのアクセスと変更は、許可された担当者のみが行えるようにします。ロールベースのアクセス制御(RBAC)、多要素認証(MFA)、強力なパスワードポリシーを実装します。

- 継続的な監視:PACSサーバーを監視し、異常なアクティビティや潜在的なセキュリティ侵害がないか確認します。監査ログ、ユーザーアクティビティの追跡、ネットワークトラフィック分析を活用します。

- スタッフ教育:医療従事者とITスタッフに対し、PACSセキュリティの重要性、および無防備なサーバーやDICOMファイルに関連するリスクについて教育を実施します。フィッシング攻撃への対策と安全なアクセス対策の徹底を促します。

TXOne Networks のすべての製品には、これらの脆弱性に対する最新のシグネチャルールが組み込まれており、潜在的な攻撃からデバイスを保護します。

また、以下のルールもご確認ください。

| ルールID | 脆弱性 | CVE |

| 1236634 | ICS Pixmeo Osirix MD における機密情報のクリアテキスト送信の脆弱性 | CVE-2025-27720 |

| 1236614 | ICS Pixmeo Osirix MD DICOM C-STORE における解放後使用によるサービス拒否の脆弱性 | CVE-2025-27578 |

| 1236621 | ICS Pixmeo Osirix MD Webポータルにおけるファイルアップロード時の解放後使用によるサービス拒否の脆弱性 | CVE-2025-27578 |

| 1236623 | ICS Pixmeo Osirix MD DICOMweb WADO における解放後使用によるサービス拒否の脆弱性 | CVE-2025-27578 |

| 1236625 | ICS Pixmeo Osirix MD URLスキームにおける解放後使用によるサービス拒否の脆弱性 | CVE-2025-31946 |

| 1236632 | ICS MedDream WEB DICOM ビューアにおける資格情報の平文送信による情報漏洩の脆弱性 | CVE-2025-3480 |

| 1236626 | ICS MedDream PACS サーバーの DICOM ファイル解析におけるスタックベースのバッファオーバーフローによるリモートコード実行の脆弱性 | CVE-2025-3481 |

| 1236627 | ICS MedDream PACS サーバーの DICOM ファイル解析におけるスタックベースのバッファオーバーフローによるリモートコード実行の脆弱性 | CVE-2025-3482 |

| 1236628 | ICS MedDream PACS サーバーの DICOM ファイル解析におけるスタックベースのバッファオーバーフローによるリモートコード実行の脆弱性 | CVE-2025-3483 |

| 1236629 | ICS MedDream PACS サーバーの DICOM ファイル解析におけるスタックベースのバッファオーバーフローによるリモートコード実行の脆弱性 | CVE-2025-3484 |

| 1236615 | ICS Sante PACS サーバー DICOM C-STORE サービス拒否脆弱性 | CVE-2025-0568、CVE-2025-0569 |

| 1236620 | ICS Sante PACS サーバー Web ポータルのファイルアップロードにおけるサービス拒否の脆弱性 | CVE-2025-0570、CVE-2025-0571 |

| 1236617 | ICS Sante PACS サーバー Web ポータル DCM ファイル解析ディレクトリトラバーサルの任意のファイル書き込み脆弱性 | CVE-2025-0572 |

| 1236616 | ICS Sante PACS サーバー DCM ファイル解析ディレクトリトラバーサルの任意のファイル書き込み脆弱性 | CVE-2025-0573 |

| 1236636 | ICS Sante PACS サーバーの URL パスにおけるサービス拒否の脆弱性 | CVE-2025-0574 |

これらのシグネチャは、悪用の試みを検出してブロックするのに役立ち、医療環境の強力なセキュリティを確保します。

結論

PACSおよびDICOMシステムの脆弱性の発見は、医療におけるサイバーセキュリティの強化が喫緊の課題であることを浮き彫りにしました。これらのリスクに積極的に対処し、包括的なセキュリティ対策を実施することで、医療提供者は患者データを保護し、画像インフラストラクチャの整合性を維持することができます。

参照

TXOneにまずお気軽にご相談ください。

医療業界のサイバーセキュリティ課題は常に変化しています。TXOneはお客様のサイバーセキュリティに関する課題について最適なOTセキュリティソリューションが提供できるよう、いつでもお手伝いさせていただきます。お問い合わせ内容を確認後、担当者より迅速にご連絡致しますので、お気軽にお問合わせください。